国家正在修正关于黑客方面的法律法规,有一条震惊黑客圈的“世纪佳缘”起诉白帽黑客事件,深深的伤害了广大黑客们的心,加上扎克伯格和特拉维斯·卡兰尼克账号被盗,于是黑客话题又开始变得火热,黑客真的如你所想神秘又强大?真正技术高超的黑客到底是什么样的?作为一个资深IT从业者,笔者对黑客十分的了解,毕竟我曾经也是靠这个混饭吃的我曾经也搜集过一些相关的资料。

其实黑客就像魔术师一样,当你了解华丽表演背后的机关之后,就会觉得魔术也不过如此。黑客是一个入行门槛极低的职业,他们的技术水平两极分化十分严重,而我们日常生活中所接触到的只是一些初级和中级黑客,真正的高级黑客很难出现在我们的视野中。

作为一个“正义使者”,笔者决定揭开他们的神秘面纱,还大家一个真相。

浑水摸鱼的初级黑客

通过网上资料,可以看出,黑客主要是指那些具有较高水平的电脑专家和程序设计员,而我们日常生活中能够接触到的黑客,都是初级水平,他们只是了解一些简单的代码编写和修改,随便盗个号,修改个数据,就大刺刺的站出来自称为黑客。

初级黑客有三板斧:盗号、木马、改数据。

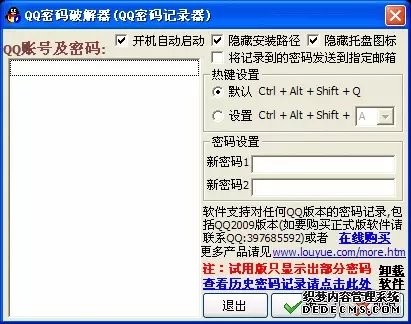

对于这些菜鸟来说,盗号跟木马是紧密相连的,他们不知道如何“光明正大”的入侵他人网络,所以只能依赖木马去偷,而如何制作和植入木马就成了他们的主要工作方向。由于这种技术过于低端,所以网上盗号木马一抓一大把。

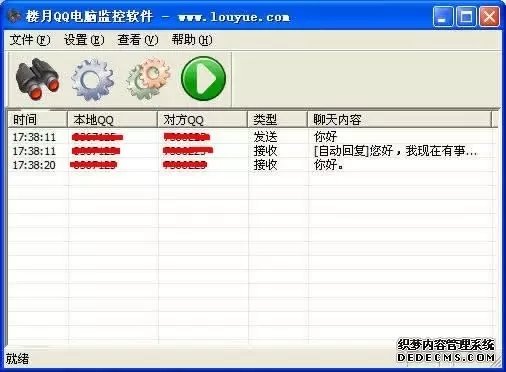

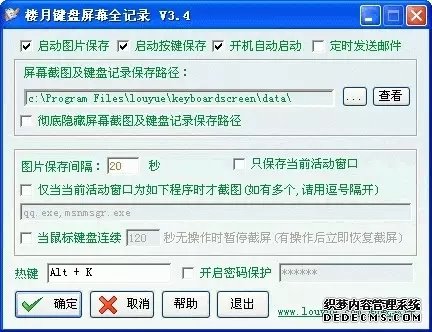

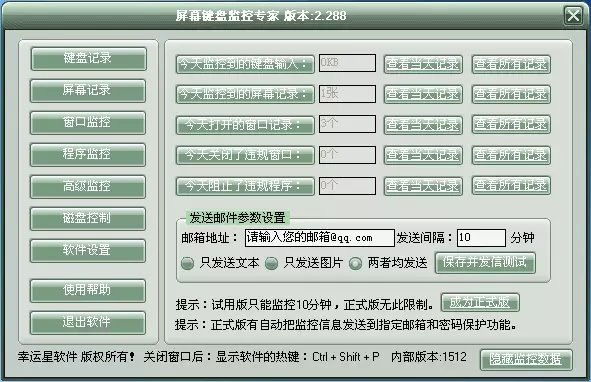

而其中组流行的当属键盘监控木马了,这些黑客将盗号木马先放到各类网站中,只要你点击对应的下载链接,木马就会自动被安装到你的电脑里,而且很难被发现。这些黑客只需要在家里动动手指,就能查看你的聊天记录和账号密码等关键信息。

除了盗取社交账号以外,还有一些木马比这个稍微高端一点点,除了能够监控你的键盘录入信息外,还能够监控你的屏幕,连你每天使用什么软件,打开多少个程序都可以记录下来,可以说你每天打开电脑后的一切行为,都被他人尽收眼底。

看到这你可能会想,怎么会这么可怕?那岂不是以后上网时候都要小心一点了么。笔者可以负责人的告诉你,完全不用担心!因为上面这种监控方法看起来虽然很厉害,但是他们已经彻底落伍了,只有最低级的黑客才会使用他们。

因为他们的入侵,完全依赖木马植入,随机性很强,这些黑客不具备针对性木马植入的能力,所以只能把木马放到网上等人来点。这种守株待兔的方法,可以说愚蠢至极,况且他们能编出来的木马等级都很低,市面上任意一款免费杀毒软件都能将他们轻松拦截,所以大家完全不用担心自己的电脑被这种低级黑客所监控。

除了这些不确定收入以外,这些初级黑客更依赖于修改数据来挣钱,对于手游十分发达的今天,有很多人不愿意充钱,又想当土豪,所以就要花钱找这些人来修改数据,收取的费用也十分低廉。

笔者曾帮人修改数据问过别人,帮人修改数据一次大概50-100元,教学视频及软件一份500元左右,别跟我说XX或者八门之类的入门级软件,我这里要介绍的是初级方法。

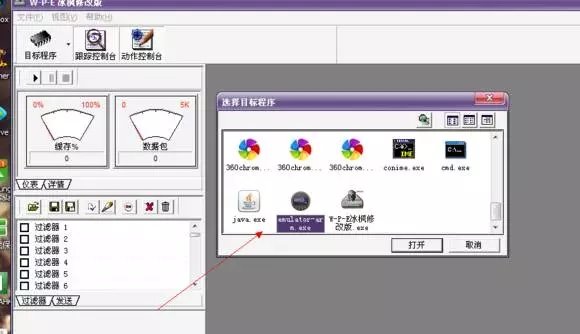

首先你需要有一款专门抓“封包”(游戏数据)的软件,然后用模拟器在电脑上同时打开软件和游戏,并开始抓取游戏数据。

在抓取游戏数据过程中,一定要让你想修改的数值产生变化,根据前后数据的变化,我们能轻松找到需要修改的数据,然后重复发送这个封包,就能轻松达到修改数据的目的。

这种修改数据的方法可以说是最基础,面对加密包,就很难修改了,这时候我们会使用SDK…….

算了先不说了,大家了解到这就可以了,其实这种修改数据的方法对于初级黑客来说,是最常用的方法,只不过操作过程并没有这么简单,还需要通过筛选游戏安装包内的数据,去甄选一些数据,来进行对比,说的深了大家也就看不懂了。

作为黑客的底层人士,他们会因无意间破解了某些软件,或盗取了某人的账号而突然出名,但这无法让他们真正跻身黑客行列,他们只是一群简单的“IT爱好者”,为了谋取利益而利用技术去做一些违法的事。

小有成就的中级黑客

对于中级黑客来说,已经具备了极强的专业知识和技术,制作木马对他们说来说只是小儿科。这样的人不再守株待兔,而是具备了一定的进攻性,他们能够定点入侵他人的网络,并对数据进行修改,除了养家糊口以外,更多的是兴趣使然。

2000年,年仅15岁,绰号黑手党男孩的黑客在2000年2月6日到2月14日情人节期间成功侵入包括雅虎、eBay和Amazon在内的大型网站服务器,他成功阻止服务器向用户提供服务,他于2000年被捕。

看完你可能觉得他很厉害,15岁就轻松入侵了这么多大型网站。其实入侵网站的方法很简单,只需要3步:

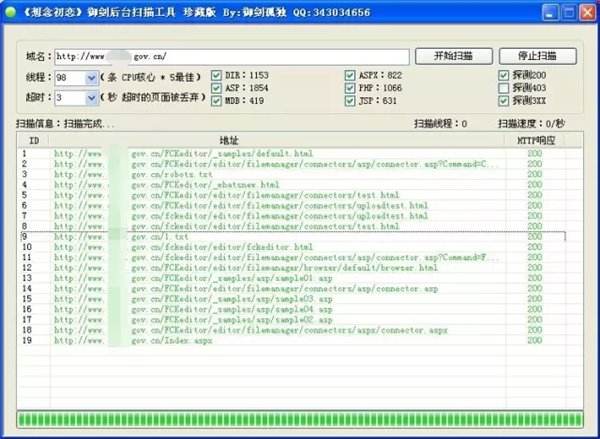

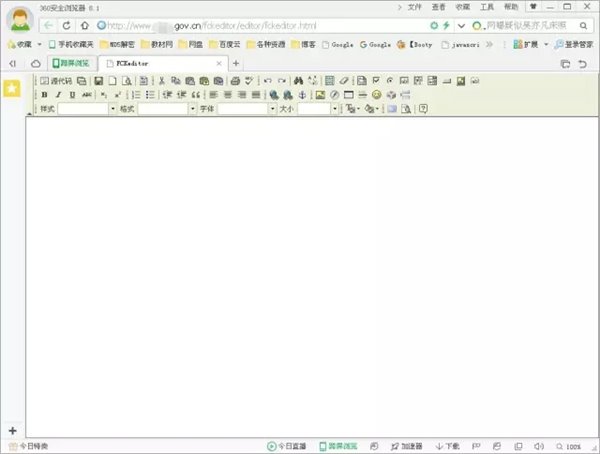

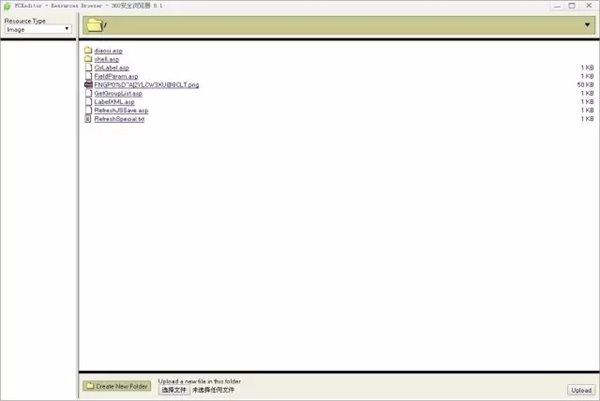

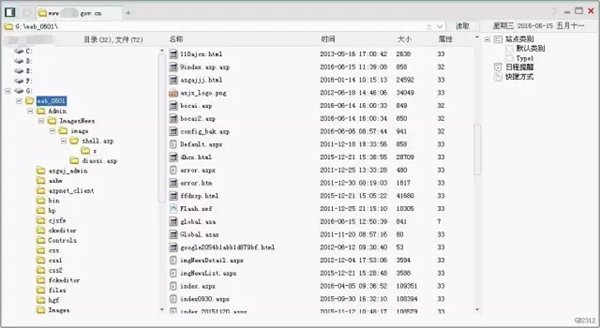

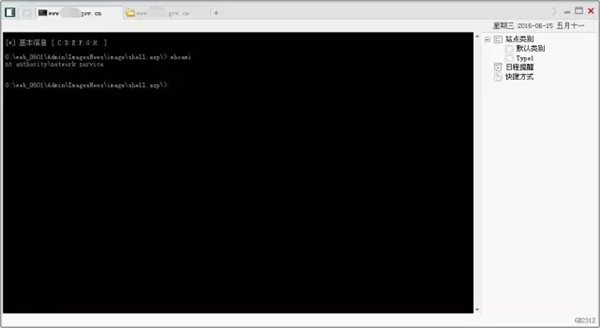

收集情报并进行分析,并找出漏洞页面

抓住漏洞重点攻击

提升权限

提升完权限,就可以轻松留下大马或者修改网站中的一些内容了,但是这只是针对一些安全性不高的网站,如果面对安全性较高的网站,我们需要花费更多的时间和精力去寻找网站的漏洞。

具体的方法我就不在这为大家一一介绍了,毕竟设计到很多代码的对比及甄选,但对于一个纯新手来说,想要上手也就需要几个月左右的时间就足够了。

无论你的网站安全做的多么好,都会存在漏洞,只要让这些黑客抓到你的漏洞,就能够轻松入侵你的网站,然后留下各种木马,从而修改数据影响网站正常运行,有些人甚至通过修改网络数据而牟利。

2015年7月初,总部位于松江区九亭镇的沪上某著名休闲食品公司发现了一件蹊跷事,该公司官方商城的收支出现异常,账户充值系统账面上无端少了6万余元。经对资金流水逐笔核对后,公司发现自5月起,其网上充值数据先后遭到40余次篡改:有人故意将每次0.01元的充值行为,通过技术手段篡改成了200至2000元不等的实际充值结果。

这名来自天津的黑客苏某,通过攻击服务器,成功将充值的4毛变成了6万块,不得不说黑客已经威胁到了社会的安全。

站在顶端的高级黑客

无论是网上评出的10大黑客,还是媒体曝光出各种骇人听闻的黑客入侵事件中的主角,都配不上高级黑客的称号。只因为他们被“抓”到了,所有能拿到台面上的东西,都不能被称为神秘。

在笔者看来,真正配的上“黑客”头衔的人只有3类人:

1.犯案多起从未被抓到过的黑客,其中就包括经营着各种暗网的人。

2.能够轻松抓到各种冒牌黑客,并弥补漏洞的“白帽黑客”。

3.为ZF做事的IT人士。

对于这三类人,笔者出于对自身安全世界和平的考虑,决定先让他们继续苟活于神秘的面纱之下。

P.S. 顺便跟大家分享一下笔者的亲身经历,昨天笔者写完这篇文章之后,把稿子存在了一个文件夹里,今天早上一来,就被黑了…..这就是黑客….

世界上最可恶的就是抢别人饭碗的人,而我就是这种人。