背景介绍

前段时间,当我的朋友兼同事Simone访问我们的ZIMPERIUM(一个企业移动安全TLV办公室)时,刚好手头上有一个HackRF,所以就和他一起尝试黑掉一个不设防的无线电频率设备。Simone很有耐心地尝试并向我解释复数以及其他无聊的东西(有关更多),通过一遍又一遍的努力,还是填补了跟上Simone步伐的这一缺口,并通过不断努力最终达到成功。本教程是我们共同进行GSM攻击的结果,在这里分享出来给大家,希望它能对别人有所帮助。

所用工具

1、hackrf-kalibrate

2、gnuradio-companion

3、gr-gsm

4、gqrx

5、wireshark

安装要求

首先,需要确保已经安装了所有必需的软件,可以使用发行版包管理器来安装大多数需要的软件以及相应的依赖文件。下面,我们先从hackRF所依赖的工具和库文件开始,在Debian或Ubuntu发行版上,可以通过下面指令安装它们:

sudo apt-get install hackrf libhackrf-dev libhackrf0

一旦成功安装这些库之后,就可以将hackrf插入到一个USB端口上,并执行指令hackrf_info,此时,应当会看到类似下面的内容:

# hackrf_info

Found HackRF board.

Board ID Number: 2 (HackRF One)

Firmware Version: 2014.08.1

Part ID Number: 0x00574746 0x00574746

Serial Number: 0x00000000 0x00000000 0x14d463dc 0x2f4339e1

接下来,通过下面的指令安装软件gnuradio,利用它可以解码射频信号,并安装工具gqrx,利用该工具可以将特定频率信号的功率可视化,以及一切需要的东西。

sudo apt-get install gnuradio gnuradio-dev gr-osmosdr gr-osmosdr gqrx-sdr wireshark

经过gr-gsm处理之后,GnuRadio模块会解码GSM数据包:

sudo apt-get install git cmake libboost-all-dev libcppunit-dev swig doxygen liblog4cpp5-dev python-scipy

git clone https://github.com/ptrkrysik/gr-gsm.git

cd gr-gsm

mkdir build

cd build

cmake ..

make

sudo make install

sudo ldconfig

现在创建文件~/.gnuradio/config.conf,并将下面的内容粘贴在该文件中:

[grc]

local_blocks_path=/usr/local/share/gnuradio/grc/blocks

最后,安装kalibrate-hackrf,它能够在已知的GSM频率之间跳动,并能够识别到你的国家所使用的频率:

git clone https://github.com/scateu/kalibrate-hackrf.git

cd kalibrate-hackrf

./bootstrap

./configure

make

sudo make install

确定GSM 频率

每个国家所采用的每个操作码都使用GSM频率段中的不同的频率,通常是从900 Mhz开始。你可以使用hackrf_kalibrate找到你想嗅探的频率:

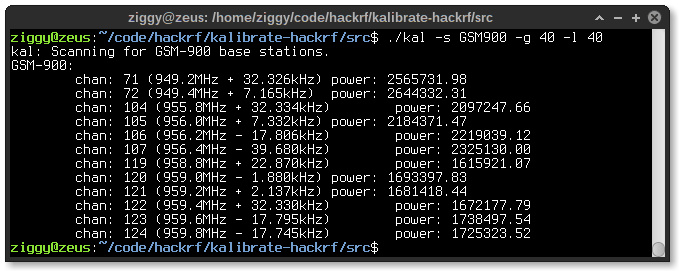

./kal -s GSM900 -g 40 -l 40

注意上面的两个增益值,它们对于得到相应结果非常重要。让kalibrate运行一段时间,然后你应该可以看到类似下图所示的输出内容:

为了对应于当地的运营商,你必须使用适当的GSM参数(‘-s’),可以参考这个列表清单以确保正确。

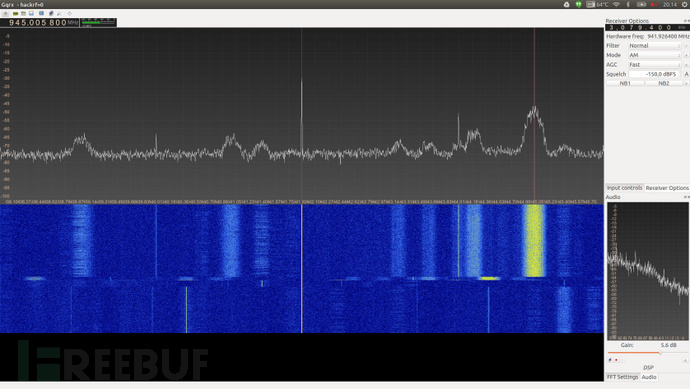

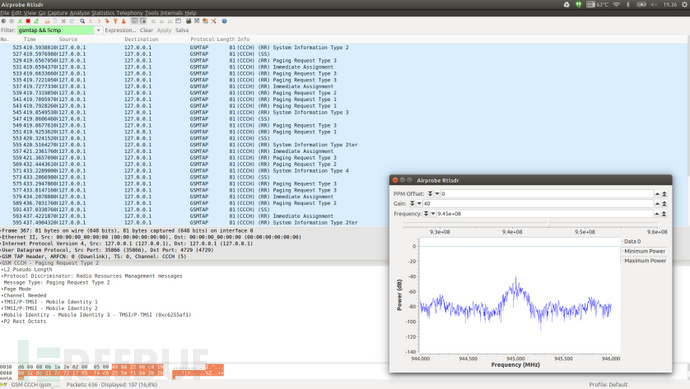

有时候,为了确保hackrf_kalibrate获得了正确的结果,或者为了免于自己计算hackrf_kalibrate提供的正确频率(注意每个结果中的+/-Khz,它意味着峰值为对应的功率,但并不能100%确保为正确的频率),你可能需要查看一下获取的频率值。运行gqrx并将其调节到hackrf_kalibrate获得的第一个频率,例如940.6Mhz,那么接下来你将会看到如下图所示的画面:

在上面的截图中可以看到大约是945 Mhz。

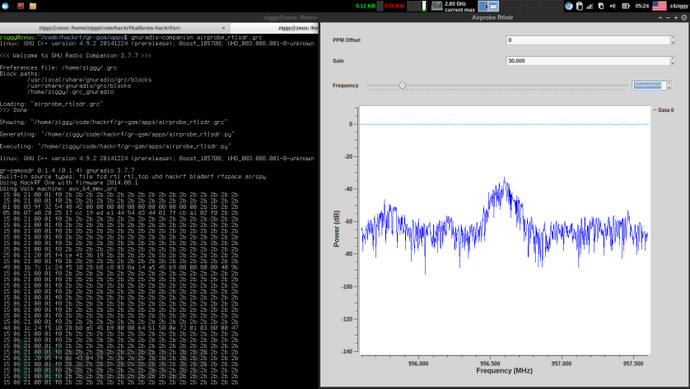

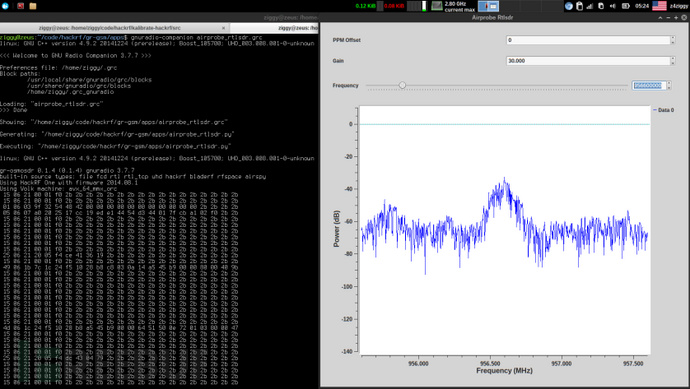

一旦确定了GSM信道频率,那么就可以通过运行python脚本./airprobe_rtlsdr.py来启动gr-gsm,或者使用gnuradio-companion加载airprobe_rtlsdr.grc文件,然后在你所发现的频率带内设置其中一个信道频率。不过,不要忘记添加增益值,然后返回到频率带内,并按压你键盘上的上/下方向箭头开始以200Khz的步进值扫描频率,直到在控制台窗口上看到一些数据为止。整个过程看起来应该是这样:

现在你只需要利用下面的指令从另一个终端启动wireshark:

sudo wireshark -k -Y 'gsmtap && !icmp' -i lo

如果gr-gsm运行顺利,那么你将能够看到hackrf嗅探到的解码之后的GSM流量。

以上就是利用hackRF嗅探GSM网络流量的全部过程,希望对大家的学习有所帮助。