计算机安全始终是一个让人揪心的问题,网络安全则有过之而无不及。无线网络是黑客们最爱下手的一个目标。这完全是由于机器与机器之间没有物理链接:所有信号都以无线电波的方式传送。要加密安全,首要步骤之一就是,看看目前的活动是什么状况,哪些机器参与了活动。你应该首先使用的工具是Wireshark。

Wireshark经常用于分析以太网网络,但是许多人可能没有认识到一点:它有几个选项是专门针对无线网络和802.11协议的。你试图分析自己的无线网络时,会看到一些可用的选项。最后,你会看到如何创建防火墙规则,进一步加强自己的网络安全。

你需要明白的一个问题是,实际上所能看到的完全依赖你的无缝网卡。比较新的网卡可能功能齐全,而比较旧的网卡(或不大常见的网卡)可能无法支持所有可能的捕捉选项。如果你发现遇到了问题,不妨访问Wireshark维基,看看有没有解决办法。

第1步:安装

与大多数开源软件一样,Wireshark也适用于所有最流行的操作系统。你的发行版应该有程序包可用:在Ubuntu上,程序包就叫"wireshark"。与往常一样,你可以下载最新的源代码,从头开始构建。

第2步:启动

你需要关注如何启动Wireshark。如果你作为普通用户来启动它,那么只能看到直接发送到你机器的流量。如果你想查看其他流量,或者进行其他有意思的操作,就需要作为root用户来运行。你可以使用sudo wireshark命令来运行它,也可以先作为root用户,使用dumpcap收集数据,然后使用Wireshark进行分析。

第3步:保存数据

由于你用Wireshark可以进行许多方面的分析,可能应该保存捕捉的数据。为此,只要点击File(文件)>Save(保存),就可以保存数据,数据的保存格式有20多种。

第4步:离线捕捉

在一些情况下,你也许无法使用Wireshark来进行那种实际的捕捉。在远程服务器上就可能是这样,这种环境下运行图形化程序可能实在让人觉得太痛苦。这种情况下,你可以使用"dumpcap"来捕捉实际的数据包数据。有各个选项可以用来选择你想捕捉的数据。

第5步:装入数据

如果你想分析数据,数据来自之前的版本或者来自离线捕捉会话,只要点击File(文件)>Open(打开),就可以装入数据。你可以选择要不要为介质访问控制(MAC)、网络或传输名称进行名称解析。

第6步:选择接口

你已准备就绪,第一步是选择Wireshark将侦听哪些接口。你可以从主屏幕选择接口,点击最左边的接口图标。或者你可以点击Capture(捕捉)>Interfaces…(接口…)。你可以选择任何组合的接口,包括捕捉来自所有可用接口的数据的伪接口。

第7步:开始捕捉

当你开启了接口屏幕后,还可以点击选项按钮,对捕捉的内容进行微调。一旦这一切安排妥当,你可以点击"start",开始捕捉数据了。你会在主窗口中看到一个越来越长的列表,里面是已捕捉的网络数据包,这时你可以对它们进行处理了。

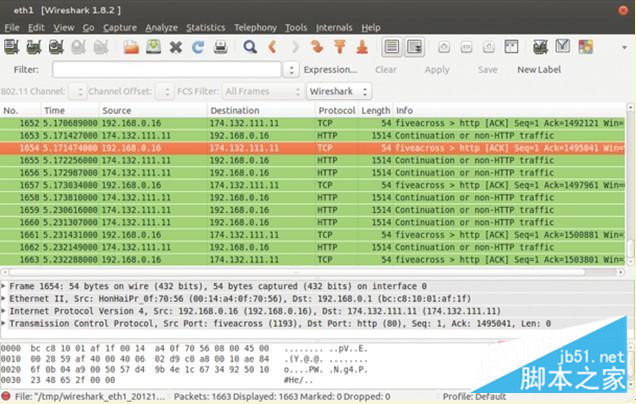

第8步:查看活动数据

一旦你收集了一些数据,而且视你的网络忙碌程度而定,这些数据可能相当多,就可以快速查看当前出现的情况。前两列为你显示了数据包数量和每个数据包的捕捉时间。随后三列为你显示了源地址和目的地地址,以及每个数据包的协议。最后一列为你显示了单行的数据包信息,让你可以识别感兴趣的数据包。

第9步:名称解析

在默认情况下,Wireshark只为MAC和传输进行名称解析。这意味着,你得到的是原始的IP地址。视你的网络情况而定,把这些IP地址解析为主机名称可能更合适。你可以在接口选项屏幕开启该功能,进行新的捕捉。你还可以把它应用于已经捕捉的数据,只要点击View(查看)>Name Resolution(名称解析)>Enable for Network Layer(是否解析网络层地址),然后重新装入数据即可。

第10步:查看数据包的详细信息

当你选择了数据包,会看到屏幕底部显示了相关数据。视屏幕大小而定,你可能需要用另一个窗口来打开该视图,为此只需双击感兴趣的数据包。

第11步:设置混杂模式

你之所以监测无线网络,最感兴趣的是想看看网络上有什么情况。这意味着需要把网卡设置成混杂模式(promiscuous mode),这就要求Wireshark作为root用户来运行。这个选项可以在接口的选项屏幕中进行设置。

第12步:设置捕捉过滤器

默认情况下,Wireshark捕捉一切看得见的数据,这可能正是你一开始想要做的事情。但是一旦你了解了流量的类型,就可以设置捕捉过滤器,那样你仅仅捕捉发往/来自特定机器的流量,或特定的协议。

通过以上12步告诉大家如何利用Wireshark的强大功能,密切监测你的家庭网络和企业网络,希望对大家的学习和工作有所帮助。