7月1日,约5名ISIS武装恐怖分子突袭孟加拉首都达卡一家名为Holey Artisan Bakery餐厅,在12小时的袭击过程中导致28条鲜活的生命永远的离开了这个世界,而后ISIS宣布对此事负责。

ISIS都喜欢用哪些通讯应用?

在ISIS发布声明之前,其下属的Amaq新闻社就开始通过Telegram宣扬此事了。发布的第一条消息就提到,ISIS恐怖分子对这家餐厅发起攻击——据说外国人很喜欢进这家餐厅。不久后又发布消息称“20名不同国籍的人被杀害”。

Amaq新闻随后在报道中提及,死亡人数达到24人,另有40人受伤,而且还公布了餐厅现场的血腥照片。在这起事件中,恐怖分子和Amaq是通过手机应用通讯的。五天后,《印度时报》报道称,恐怖分子用Threema进行互通——这是一款端到端加密通讯服务软件。这其实算得上是常态。

比如去年的巴黎恐怖袭击事件期间,《每日邮报》报道称,比利时(许多袭击者的所在国)当局已经掌握了圣战主义者使用PlayStation 4进行会员招募和袭击策划的证据——之所以选择PlayStation 4是因为它“甚至比WhatsApp更难以监控”。

今年3月份,布鲁塞尔袭击连环爆炸案的嫌犯Najim Laachraoui,就曾用WhatsApp、Viber、Skype与身在叙利亚的ISIS领导人进行联络。

ISIS其实一直都期望能在社交网络上收获更多的追随者,为此他们开始大量使用这些即时通讯应用,以期对自家的社交网络起到促进作用,包括Wickr、Kik、SureSpot、ChatSecure、 Telegram以及WhatsApp等。其中不乏诸多ISIS“名人”,像是Neil Prakash、Mohamed Abdullahi Hassan、 Farah Mohamed Shirdon等。

不过若谈到ISIS成员对通讯加密的想法,情况就比较复杂了。无论是ISIS“圣战士”“成员”还是“拥护者”,这类应用都已经成为近些年来他们进行通讯的主要方式。但现在这类应用越来越多,在选择问题上,每个人都有自己的想法。虽然ISIS中的一些老司机会针对某些应用的隐私安全提出自己的担忧,但其他人该怎么用还是怎么用。

ISIS内部意见极不统一

在ISIS内部真正普遍流行的通讯应用其实是WhatsApp,巴黎和布鲁塞尔恐怖袭击事件中基本都能看到WhatsApp的身影。然而实际上,ISIS社区内部针对WhatsApp的反对之声也不小。

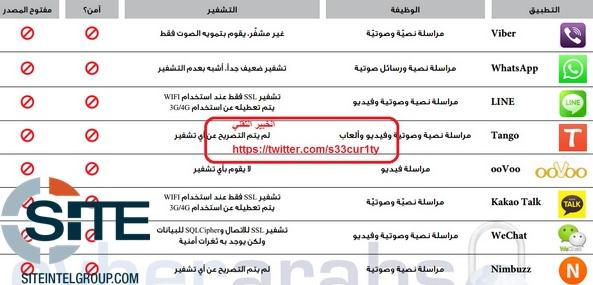

今年一月,Twitter用户Al-Khabir al-Taqni(圣战拥护者,且自称是安全专家)发布推文公布了一份名单。这份名单包含33款即时通讯应用,从不安全、普通、安全到最安全。WhatsApp排在最末不安全的行列中(还看到微信…)。

他警告大家说,即便只是在手机上安装这些应用也要格外注意,“它们带有极大的风险”。他说WhatsApp等应用(也包括Viber、Line等)不安全,因为这些应用是闭源的,而且采用“非常弱”的加密,或者没有加密。

即便如此,ISIS“圣战士”和拥护者们似乎并不在意,还是继续使用这些应用。比如说,马来西亚的一名ISIS成员“Shams”(Bird of Jannah)宣布,即便她担心WhatsApp不安全,但她仍继续使用WhatsApp(究竟是个什么心态?)。

WhatsApp很早就宣布要进行端到端加密,但Telegram上的一个ISIS频道“Muslims Safety Tips”却表示,“无法信任”WhatsApp:

“WhatsApp现在已经开始进行聊天的端到端加密了,但我们无法相信WhatsApp,因为这款应用非常容易破解,而且先前还被以色列FaceBook项目收购。”

但ISIS成员们对此并不在意。Telegram有个频道名叫“Life of a Muhajira”,该频道属于一名来自德国的女性。今年5月份的时候,她和她的丈夫直播了前往IS的过程。在此期间,她说自己的丈夫接触了不少走私犯——这些人也会用到不同的聊天工具,其中就包括WhatsApp。

他们最终留的联系方式基本上就是WhatsApp:“他把他的号码给了我丈夫,他们随后通过WhatsApp互发语音消息。”

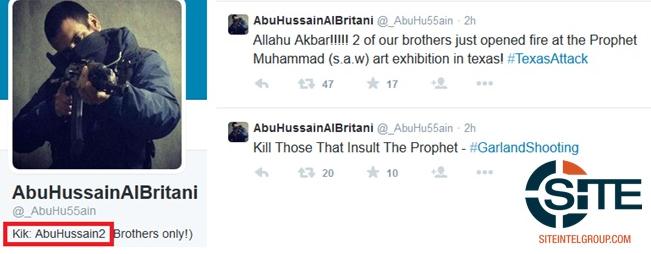

除了WhatsApp之外,像SureSpot、Kik据说都是ISIS顶级成员广泛使用的通讯工具。著名的Junaid Hussain (“Abu Hussain al-Britani”)就用这两款应用——他和Elton Simpson、圣战分子Usaama Rahim的交流就相当有名。

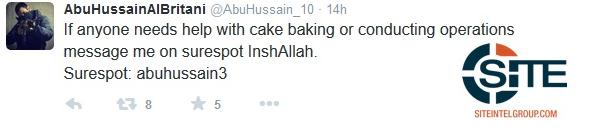

Hussain和Simpson进行私人通讯的时候,用的就是Kik。一个月之后,他又对Twitter上的粉丝们表示,“要联系我的话,用Surespot吧!”

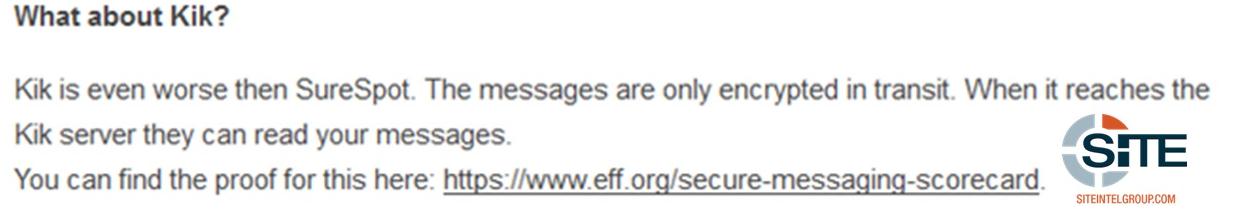

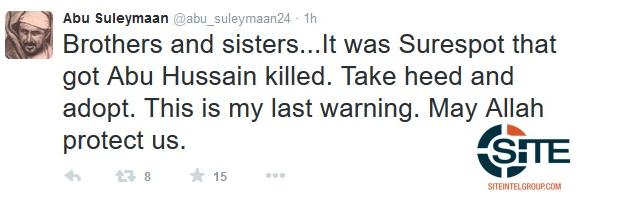

实际上,Kik和SureSpot在ISIS内部的地位,和WhatsApp是差不多的。ISIS也并不推荐成员使用这两款工具,相关这些应用使用的警告项目都会时不时地出现在ISIS社区,比如像下面这样的:

去年八月初,美国中央情报局将Abu Hussain列为打击ISIS的第三号人物,后来美国在一次无人机空袭行动中炸死了Hussain 。这次事件发生之后,ISIS成员Abu Suleymaan发出警告信息:“兄弟姐妹们,是SureSpot导致了Abu Hussain被杀害。请各位留意,这是我最有一次发出警告。”

真可谓奉献了生命来论证某些即时通讯应用的不安全性啊。但ISIS中还有一些老司机却持有不同的看法,其中一名成员Qa’qa al-Baritani表示:

1.如果说SureSpot以及其它一些正在使用的应用程序不安全,现在的情况是,我们成百上千兄弟姐妹们也还在安全使用这些应用程序。

2.你们宣称这些应用不安全。问题不在应用本身,而在你自己身上。

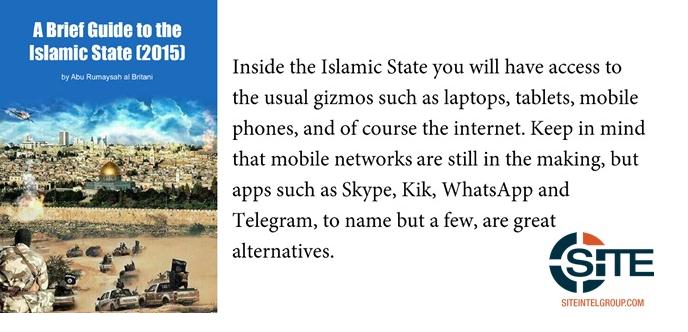

去年5月份,一名来自英国的ISIS成员发表了一份组织生存指南,看下面这段话:

其实类似的例子不胜枚举,但总结说来是这样的:就加密应用的使用,ISIS内部没有所谓的一致性可言,不管是进行恐怖袭击的合作,还是进行其他活动。

其实这种不一致性具有两面性:虽说效率不会那么高,而且成员对安全性觉悟不高导致了很多问题,但如果说ISIS组织统一使用某款通讯应用,对政府追踪才真正是有意义的。这种不一致性也很大程度加强了ISIS组织在全球布局的复杂性。