前言

2020 年 8 月 23 日的晚上

群里突然有个管理员艾特全体 说宝塔出漏洞了!

赶紧更新吧。

漏洞信息

宝塔 Linux 面板 7.4.2 版本和 Windows 面板 6.8 版本存在 phpmyadmin 未授权访问漏洞

漏洞未 phpmyadmin 未鉴权,可通过特定地址直接登录数据库的漏洞。

漏洞 URL:ip:888/pma 即可直接登录(但要求必须安装了 phpmyadmin)

漏洞分析

接下来步入正题

其实这个目录在 7.4.2 之前的版本是没有的 在更新宝塔 7.4.2 之后才出现的

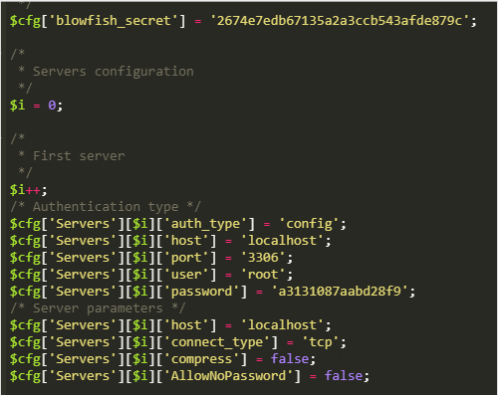

以下是 PMA 目录下的部分代码分析 config.inc.php

宝塔的 phpmyadmin 目录 config.inc.php

大家发现有什么不同了吗?

第一个是利用账号密码来登录 而且 这个目录我想应该是官方疏了

一旦在早期版本安装了 phpmyadmin 的时候 他更新到宝塔 7.4.2 之后 会自动生成一个 PMA 目录 里面就保存宝塔的数据库账号密码第二个是初始的宝塔数据库登录后台

利用 cookie 来实现登录 如果你登录了宝塔 直接在数据库里面进入 是不用输入账号密码的

如果是没登录宝塔 由于这数据库生成的目录是随机的 除非你扫目录 要不然 永远找不到那个目录!

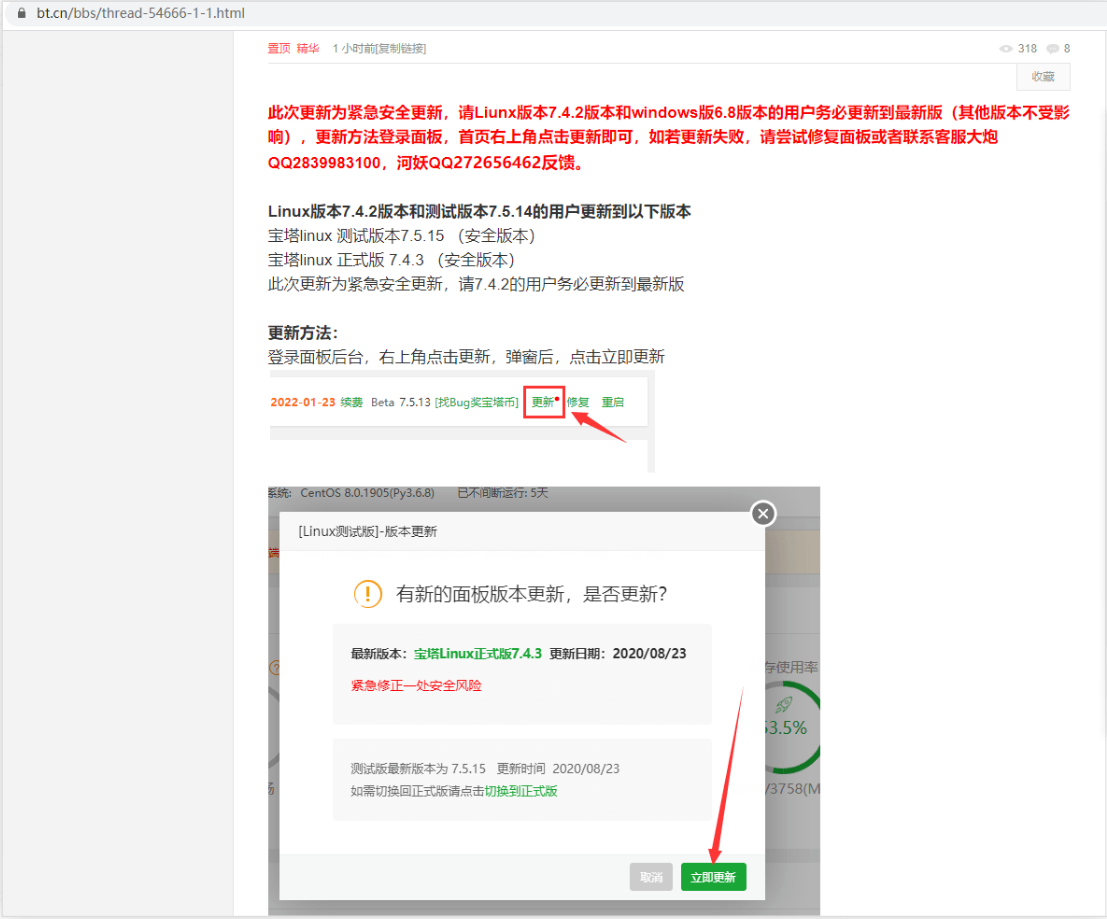

修复方法

1. 更新到宝塔 7.4.3 版本 后再测试一次 IP:888/pma 如果提示 404 那就代表修复了

2. 如果不想更新到最新版的话 请进入目录 /www/server/phpmyadmin/ 里面 把 PMA 目录删掉即可

3. 记得定期备份好数据 毕竟数据一旦丢了 就很大几率没法恢复!

4. 官方公告 https://www.bt.cn/bbs/thread-54666-1-1.htm...

结语:

在看到官方群 BUG 第一时间更新,已处理这个问题,检查服务器日志,一切正常。

到此这篇关于宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma的文章就介绍到这了,更多相关宝塔未授权访问漏洞内容请搜索脚本之家以前的文章或继续浏览下面的相关文章,希望大家以后多多支持脚本之家!