今天我们社团学弟拿了一个高强度文件夹加密大师给社长试试,说是一个这加密文件夹很好的东西,可以把私藏的物品放在文件夹然后加密文件夹。我处于好奇也跟了上去看看。他又说,这是他花了好长时间才找到的一个不错的东西,还说网络上没有比这个还好的加密文件夹软件了。我心想,就一个加密文件夹的破软件有那么厉害吗?加上社长的笔记本上的一个加密文件夹使我很好奇,这个文件夹放的内容正是我们这次要举行的第二届计算机大赛的资料,相信里面有题目。我决定研究一下。偷偷的把社长的那个加密文件夹拷了一份到我的电脑里面,在把所谓的“高强度文件夹加密大师”Down到电脑里,为我的研究做准备。回到家里不忘打开电脑,打开我Down下的那个家伙进入安装界面。(如图:1)

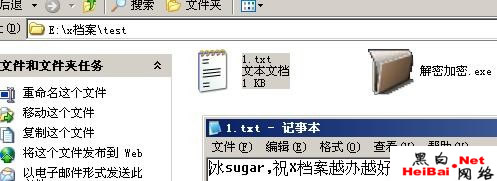

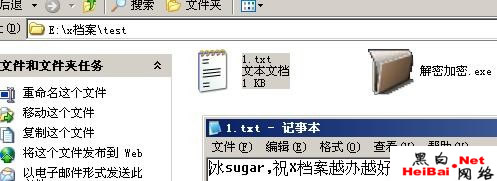

接下去就是傻瓜式的“下一步”操作了。安装好它,在我们的文件夹的右键多了一个“高强度加密”选项,这个就是我们装的加密大师的杰作了。新建一个文件夹,在文件夹里面创建一个文本文件里面加点内容,(如图:2)接着加密文件夹,密码:1

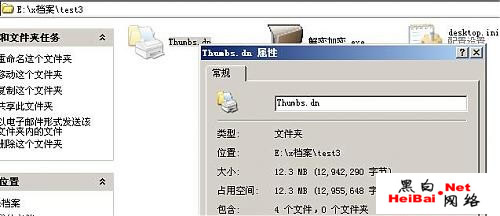

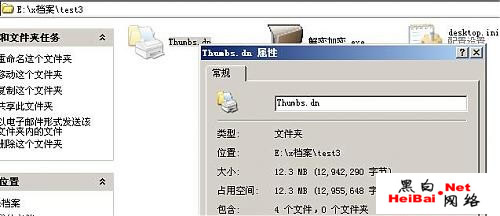

加密完以后,我们现在所看到的只有我们的解密加密.exe。其他的都被隐藏了。后来经过我的测试,发现解密加密.exe,它修改了系统文件设置,就是相当于把系统文件隐藏。而我们所加密后的文件就会被当作系统文件隐藏换成另外的打开方式。首先,我在文件夹上的工具—文件夹选项—查看—隐藏文件和文件夹—选(显示所有文件和文件夹)和查看—隐藏受保护操作系统的文件、和隐藏已知文件扩展名(去掉打钩)!作用:为了显示加密大师所隐藏的文件,也就是我们所加密的文件。现在打开我们的文件夹看看,多了两个文件。(如图:3)

Desktop.ini 是个配置设置应该不可能在里面做文章,直觉告诉我加密后的文件肯定是藏在Thumbs.dn里面。随手打开它,发现里面什么都没有。因为它只是一个打印机任务。难道我们的文件不翼而飞了。但是文章很可能是藏在Thumbs.dn里面。我还是不想放弃。于是,我看了它的属性,大小:16.0 KB (16,384 字节) 占用空间:16.0 KB (16,384 字节)

猜测文件应该就在里面。为了证实我的猜测,做一下实验。之前放一个txt文本体积小,不足以证明文件就在里面,现在我们用加密大师加密一个较大的文件,如果Thumbs.dn 里面的大小变得跟我们加密前的文件大小差不多的一样,那么我们的猜测就成立!在硬盘里面搜了一下,找到一个1.rm 的文件做一下实验。(如图:4)(加密之前的文件信息)

我们进行加密后信息。(如图:5)大家看了,是不是证实了我们的猜测。这下可以把心思花

在我们的Thumbs.dn 这个文件上了。

为了能够更好的在Thumbs.dn 上做实验,我又创建了一个文件夹,把Thumbs.dn 拷到那个文件夹里,首先让我感到奇怪的是这个文件夹的后缀,我修改了这个文件夹的后缀试图看看会有什么变化,以失败告终。后来想了一个办法,觉得它这个软件有它的加密方式,我们能否利用它的加密方式进行解密,这样就可以恢复我们要的文件了。假设它的解密加密.exe 的运行方式,首先,他进行搜索他本文件夹里有么有它原先加密过的文件,如果有加密过的文件它会产生一个Thumbs.dn 的文件(我测试过了,desktop.ini文件没什么用途,那验证是否加密的文件将是thumbs.dn,里面藏着一个验证密码文件,和我们的源文件),

如果有,它弹出的是要你输入解密密码;如果没有,它将弹出输入加密密码。如果真是这样那我们的怎样提取里面的文件呢?这时候我们就要请出我们的RAR大叔了,把Thumbs.dn文件进行压缩。因为Thumbs.dn是一个文件夹,它不肯让我们直接打开,我们就借助RAR大叔的打开功能了。解压完直接打开压缩包,进入我们的Thumbs.dn夹,这时候你可以发现里面有4个文件(如图:6)

1.mem 文件就是我们的源文件。解压出来我们把其他的三个文件都以记事本打开(如图:7)

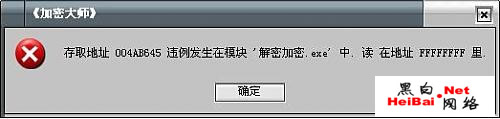

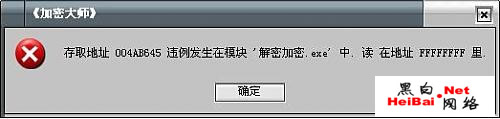

这时候知道1.mem 是我们的源文件且是加密过的文件,我们把这个文件与解密加密.exe单独放在同一个文件夹,如果显示要求输入密码再次加密,然后在解密,是否能得到我们要的文件也就是源文件?(注:这时直接打开1.mem文件他会要求你输入解密密码,再进行RAR的压缩、解压是行不通的)把两个文件放在单独的文件夹里面运行加密大师,跟我们预料的结果一样,他要求请输入加密的密码,然后在解开密码,这时候加密大师会出错(如图:8)

会有两次的出错,但是出错不用去管他直接关掉出错信息。再运行解密加密.exe,按照他的提示输入加密密码,然后在解密,而这次的解密就不会出错,而且解密完的文件就是源文件我们看看加密前的源文件与加密后解开的源文件大小进行比较,是否一样大!(如图:9)。

经过我反复的实验得出:1.mem.es 为源文件1,2.mem.es为源文件2,以此类推。虽然在我们解开的过程中损坏了我们的文件名,但是这个对我们的影响并不是很大。只要不破坏到里面的数据就得到了我们的效果。

我们用记事本打开我们的1.mem.es就可以看到我们之前的内容了。有人问,如果我放的不是文本文件呢,怎样得出他是什么类型的文件?其实你只要用记事本打开它,里面就会有相关的提示了。还是以刚才的1.rm 的进行讲解一下。我已经把我加密后的文件解开了。

现在我们用记事本打开,就可以找到文件头了。(如图:10)