之前我们讲过关于“黑客1小时内破解16位密码”这样可怕的事情,里面提及了很多安全专家反复提醒用户设置账户和密码时要尽可能多样化,以防被破解。要知道,在这个大数据称霸天下的时代,网络安全意味着什么,意味着一切。

众所周知,iCloud艳照门其实并不高明,黑客通过暴力破解攻击不断尝试登录用户的账号名和密码,最终获取好莱坞明星的iCloud账号。什么是暴力破解攻击?怎样检测暴力破解攻击以及怎样防护呢?

什么是暴力破解攻击?

暴力破解攻击是指攻击者通过系统地组合所有可能性(例如登录时用到的账户名、密码),尝试所有的可能性破解用户的账户名、密码等敏感信息。攻击者会经常使用自动化脚本组合出正确的用户名和密码。

对防御者而言,给攻击者留的时间越长,其组合出正确的用户名和密码的可能性就越大。这就是为什么时间在检测暴力破解攻击时是如此的重要了。

怎样检测暴力破解攻击?

暴力破解攻击是通过巨大的尝试次数获得一定成功率的的。因此在web(应用程序)日志上,你会经常发现有很多的登录失败条目,而且这些条目的IP地址通常还是同个IP地址。有时你又会发现不同的IP地址会使用同一个账户、不同的密码进行登录。

大量的暴力破解请求会导致服务器日志中出现大量异常记录,从中你会发现一些奇怪的进站前链接(referring urls),比如:http://user:password@website.com/login.html。

有时,攻击者会用不同的用户名和密码频繁的进行登录尝试,这就给主机入侵检测系统或者记录关联系统一个检测到他们入侵的好机会。当然这里头会有一些误报,需要我们排除掉。例如,同一个IP地址用同一个密码重复登录同一个账户,这种情况可能只是一个还未更新密码或者未获得正确认证的Web/移动应用程序而已,应排除掉这种干扰因素。

怎样防御暴力破解攻击?

尽管暴力破解攻击并不是很复杂的攻击类型,但是如果你不能有效的监控流量和分析的话,它还是会有机可乘的。因此,你需要对用户请求的数据做分析,排除来自用户的正常访问并根据优先级排列出最严重最紧急的威胁,然后做出响应。

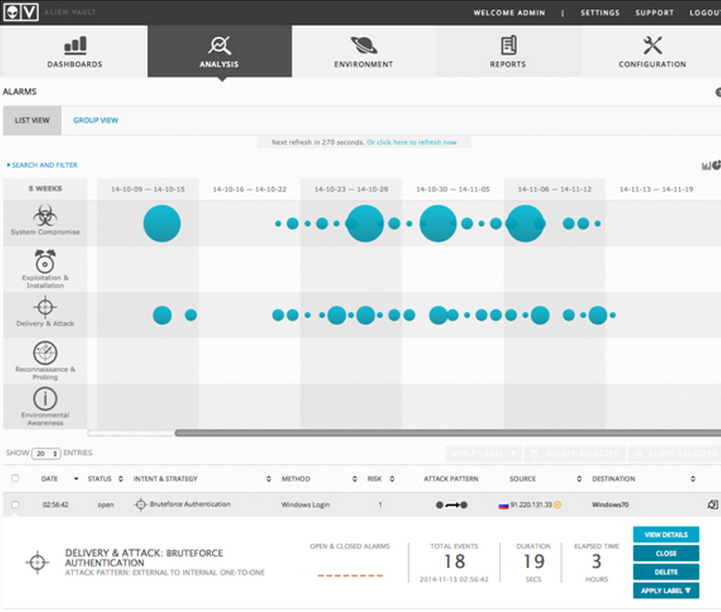

安全研究人员开发了一个由内置关联规则驱动的IDS(入侵检测系统)和记录关联系统,它可以及时通知你是否受到了攻击者的暴力破解攻击。系统警报仪表会显示所有的威胁,并按威胁级别分类。

如图,泡沫越大,就说明在这一时间内的威胁越广泛。

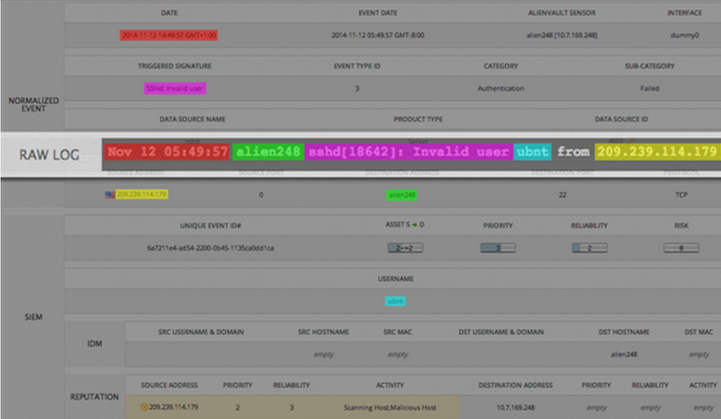

在下面这张图中,系统记录的细节已经被解译成我们可以理解的内容了:可疑的209.239.114.179正在尝试SSH登录

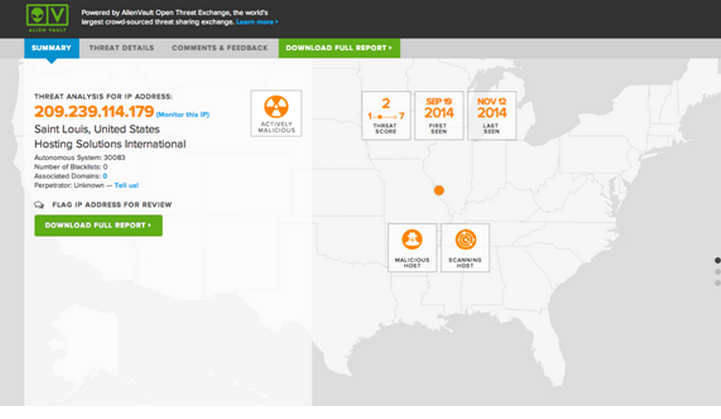

系统还会把IP信息威胁信息分享平台进行核对。

下图中展示的是可疑IP在威胁信息分享平台上的所有信息,包括了与之相关联的任何恶意活动。系统会对可能性最大的IP进行阻断,进而防止其进一步的暴力破解。