入侵是指未授权的非法进入,而安全检测是授权的检测!对自己的程序进行测试,当然是调试或者是安全检测了!这次就把自己对程序的测试过程发出来!因为是利用程序中的漏洞,在这利用的是SQL注入!我们要进行SQL注入!首先要找注入点了

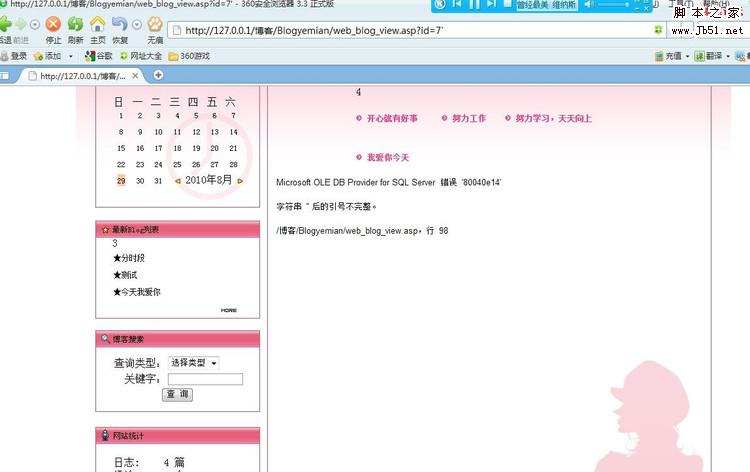

我们要对这个程序进行测试!注入吗?要找注入点,我们找一篇文章

看到这个显示我们可以看到是以id来查找文章等,我们吧后面的classname去掉只留id看是否正确

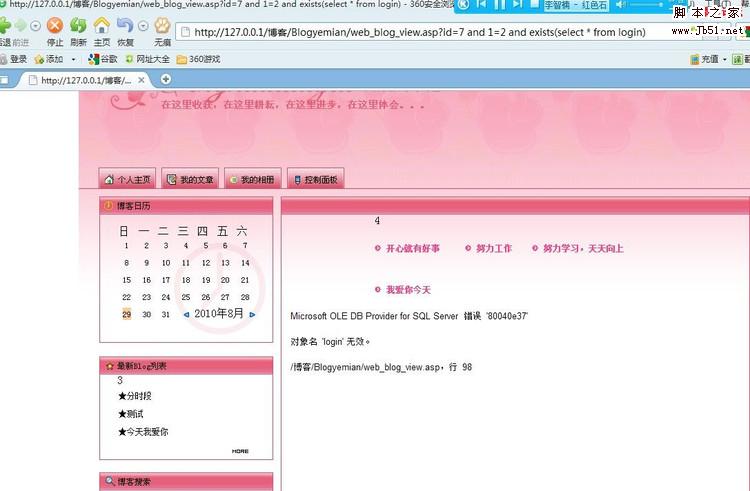

然后我们加一个特殊的符号看看是否报错

报错,有报错可以知道数据库用的是SQL

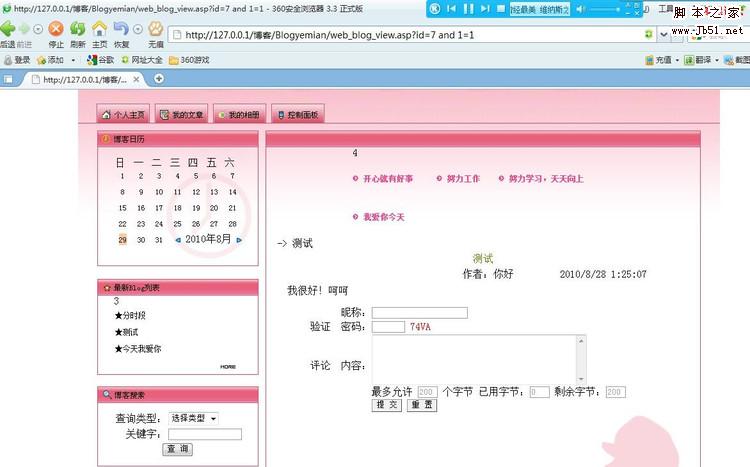

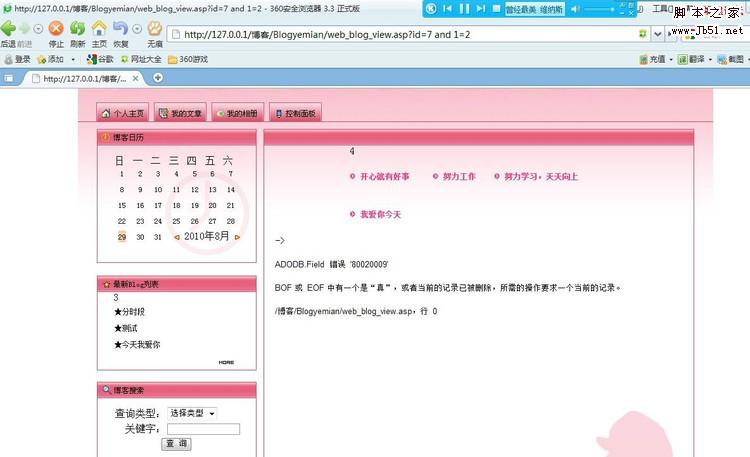

我们再利用and 1=1 和and1=2 看一下是否存在SQL注入漏洞,and 1=1返回正常,and 1=2返回错误就证明有注入点!当然测试注入点的方法不是一种,这个指示测试数据类型为数字型的

以上的测试表明存在注入漏洞!我们在用order by 进行一下测试,猜一下有几个表段!猜的时候要有的主观意识,不要盲目的猜!可以先猜个打的或者小的,来继续进展!这个显示的文章,并且显示有标题、作者等内容最少要3个字段!我们试一下

order by测试返回正常就是字段存在,返回错误就可能字段不存在那麽多

以上的测试证明该表中存在5个字段

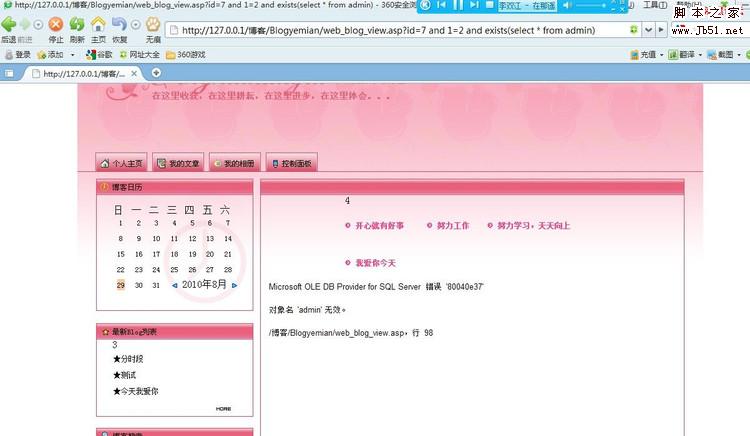

我们猜一下管理表利用 and 1=2 and exists(select * from 表明)来猜测表示法存在,当在报错不存在就提示无效!存在返回正常!才表明也要向方向正确的猜!以下是列举

当然这样猜测也要靠运气和经验!其实还有其他的方法!

有以上的内容可以看出其管理表为tab_manager

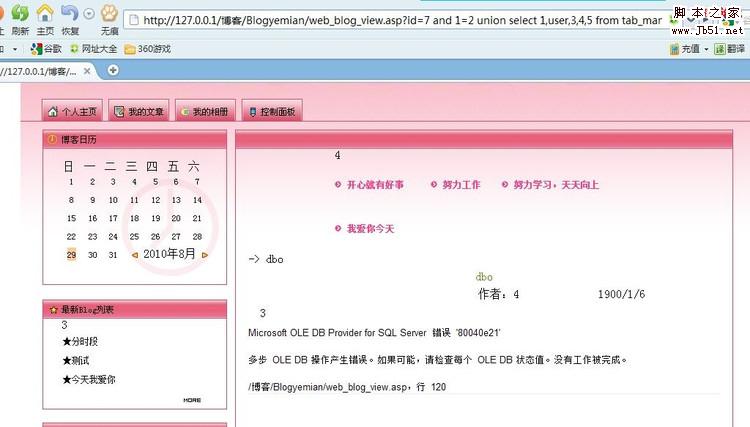

以下我们来进行暴用户名和密码!保密我们会用的联合查询语句union select 1,2,3,4,5 from tab_manager

要说明单是中间调数字式我们猜的表段的个数,表就是我的管理表

由此可得2,3,4出存在内容

我们把任何一个数值改为我们要差的段名试一试能不能爆出!首先查看一SQL的用户!以下下得到dbo,所有者

然后再对表段的值进行爆破!这个也靠猜的!以下是我们测试点值!先对用户名进行爆破

以上我们得到的用户名是tsoft

然后我们对密码进行爆破

用上可以知道我们的到底密码是:222

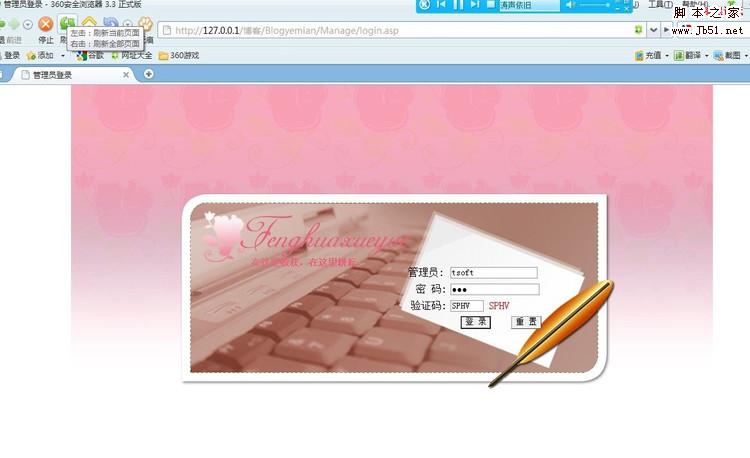

这样我们就得到来用户名和密码:tsoft/222

我们登录后台看一下

就这样就进到了后台!提权就不讲了!

有漏洞我们就要补,我们要对用户的输入进行过滤和检测!我们对输入数据过滤后,也就是漏洞修复后的提示