代理服务器为大家解决了很多问题,比如阻挡黑客攻击和局域网共享上网等。本文我们要讨论一个出在代理服务器上的漏洞,希望各位网管能够给予一定的关注。为了揭示这个隐藏的“阴谋”,让我们清楚知道自己的代理服务器是否存在这一漏洞,下面将模拟黑客对这个漏洞的攻击行为,以便大家采取相应的安全措施。

一、代理软件漏洞

CCProxy因其设置简单和使用方便等特点,成为国内最受欢迎的代理服务器软件。它不但支持常见的HTTP和SOCKS代理,而且还支持FTP和Telnet这类不常用的代理。它还可以控制用户代理上网的权限,设置访问代理服务器的用户名和密码,功能非常强大。

这款优秀的代理软件最近爆出一个溢出漏洞,攻击者可以通过该漏洞直接获得代理服务器的控制权。该漏洞涉及的CCProxy版本为目前非常普及的6.0版,以及这之前的所有版本。

软件资料

软件名称:CCProxy

软件版本:6.0

授权方式:共享软件

软件大小:820KB

下载地址:

二、探测CCProxy代理服务器

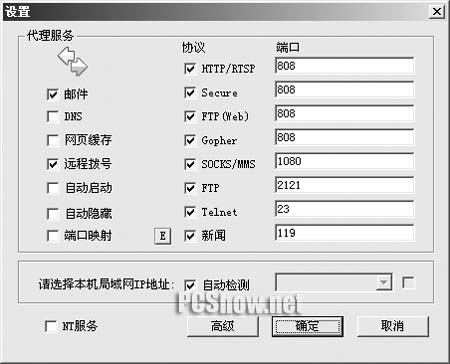

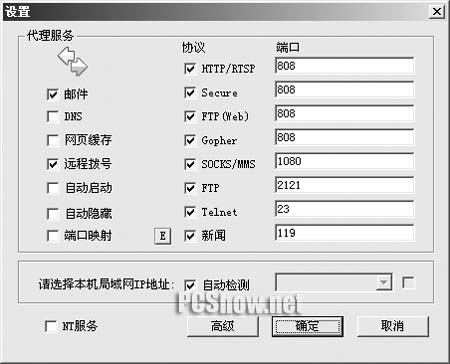

要利用上述漏洞控制代理服务器,当然得先确定目标代理服务器是否安装的是CCProxy (图1)。

代理服务器为大家解决了很多问题,比如阻挡黑客攻击和局域网共享上网等。本文我们要讨论一个出在代理服务器上的漏洞,希望各位网管能够给予一定的关注。为了揭示这个隐藏的“阴谋”,让我们清楚知道自己的代理服务器是否存在这一漏洞,下面将模拟黑客对这个漏洞的攻击行为,以便大家采取相应的安全措施。

一、代理软件漏洞

CCProxy因其设置简单和使用方便等特点,成为国内最受欢迎的代理服务器软件。它不但支持常见的HTTP和SOCKS代理,而且还支持FTP和Telnet这类不常用的代理。它还可以控制用户代理上网的权限,设置访问代理服务器的用户名和密码,功能非常强大。

这款优秀的代理软件最近爆出一个溢出漏洞,攻击者可以通过该漏洞直接获得代理服务器的控制权。该漏洞涉及的CCProxy版本为目前非常普及的6.0版,以及这之前的所有版本。

软件资料

软件名称:CCProxy

软件版本:6.0

授权方式:共享软件

软件大小:820KB

下载地址: https://www.jb51.net/softs/2199.html

二、探测CCProxy代理服务器

要利用上述漏洞控制代理服务器,当然得先确定目标代理服务器是否安装的是CCProxy (图1)。