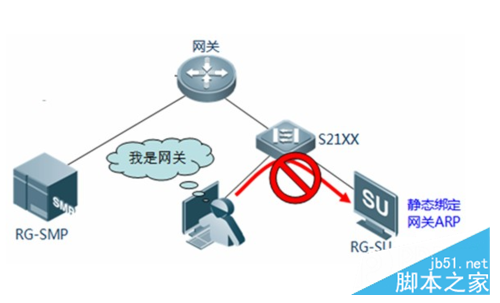

局域网如何隔离感染ARP病毒的电脑呢?以下就是具体的实现方法。

方法/步骤

局域网电脑是否存在ARP攻击的查看方法:

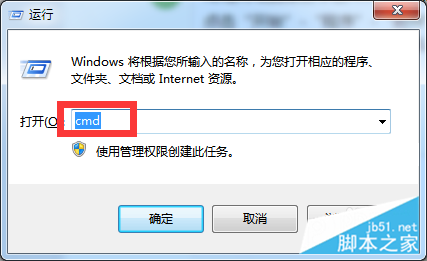

点击“开始”-“程序”-“附件”-“运行”项来打开“运行“窗口,或者按”Windows+R“来打开,输入CMD进入MSDOS界面。

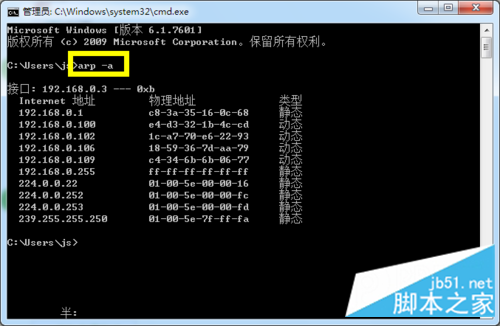

在MSDOS窗口中,输入命令“arp -a”来查看局域网ARP信息,如果存在多条“静态”绑定的ARP信息,则可以断定局域网存在ARP攻击。

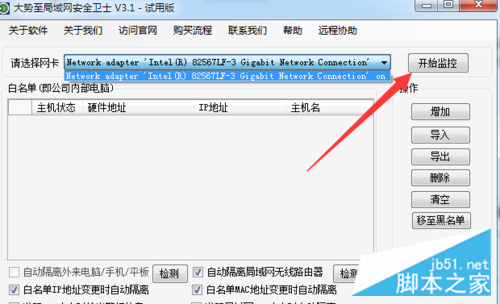

针对局域网中存在的ARP攻击源,我们该如何实现隔离操作呢?在此小编推荐大家使用“大势至局域网安全卫士”来实现隔离操作。直接在百度中搜索来获取下载地址。

安装并运行该款软件,在打开的程序主界面中,点击“网卡类型”下拉列表,从中选择要监控的网卡,点击“开始监控”按钮。

此时局域网中所有计算机将被自动列入到“黑名单”中,选中要加入白名单的计算机,点击“加入白单名”按钮即可将对应计算机加入“白名单”列表中。

注:只有处于白名单中的计算机才能正常访问网络。

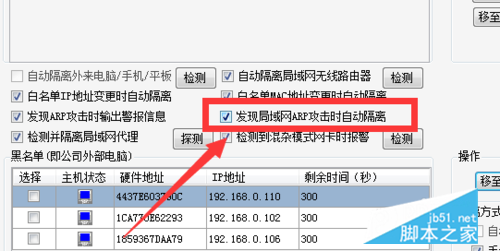

如果想要检测并隔离ARP攻击源,只需要勾选“发现局域网ARP攻击时自动隔离”项,这样程序将自动在后台监控局域网计算机的ARP行为。

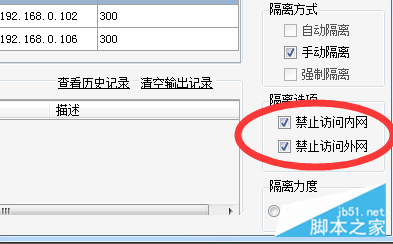

同时还可以对“隔离方式”、“隔离选项”以及“隔离强度”进行个性化设置,以满足实际的需要。

此外,我们还可以借助“360流量防火墙”来防止ARP攻击。大家可以从以下地址下载“360安全卫士”,在“局域网防护”选项卡界面,打开“ARP主动防御”开关,就可以有效预防ARP断网攻击啦。