IPSEC野蛮模式 简介:

IKE 的协商模式

在RFC2409(The Internet Key Exchange )中规定,IKE 第一阶段的协商可以采用两种模式:主模式(Main Mode )和野蛮模式(Aggressive Mode )。

主模式被设计成将密钥交换信息与身份、认证信息相分离。这种分离保护了身份信息;交换的身份信息受已生成的 Diffie-Hellman共享密钥的保护。但这增加了3 条消息的开销。

野蛮模式则允许同时传送与SA、密钥交换和认证相关的载荷。将这些载荷组合到一条消息中减少了消息的往返次数,但是就无法提供身份保护了。虽然野蛮模式存在一些功能限制,但可以满足某些特定的网络环境需求。例如:远程访问时,如果响应者(服务器端)无法预先知道发起者(终端用户)的地址、或者发起者的地址总在变化,而双方都希望采用预共享密钥验证方法来创建IKE SA,那么,不进行身份保护的野蛮模式就是唯一可行的交换方法;另外,如果发起者已知响应者的策略,或者对响应者

野蛮模式的作用:

对于两端IP地址不是固定的情况(如ADSL拨号上网),并且双方都希望采用预共享密钥验证方法来创建IKE SA,就需要采用野蛮模式。另外如果发起者已知回应者的策略,采用野蛮模式也能够更快地创建IKE SA。

ipsec下两种模式的区别:

1、野蛮模式协商比主模式协商更快。主模式需要交互6个消息,野蛮模式只需要交互3个消息。

2、主模式协商比野蛮模式协商更严谨、更安全。因为主模式在5、6个消息中对ID信息进行了加密。而野蛮模式由于受到交换次数的限制,ID信息在1、2个消息中以明文的方式发送给对端。即主模式对对端身份进行了保护,而野蛮模式则没有。

3、两种模式在确定预共享密钥的方式不同。主模式只能基于IP地址来确定预共享密钥。而积极模式是基于ID信息(主机名和IP地址)来确定预共享密钥。

野蛮模式的必要性:

两边都是主机名的时候,就一定要用野蛮模式来协商,如果用主模式的话,就会出现根据源IP地址找不到预共享密钥的情况,以至于不能生成SKEYID。

1、因为主模式在交换完3、4消息以后,需要使用预共享密钥来计算SKEYID,但是由于双方的ID信息在消息5、6中才会被发送,此时主模式的设备只能使用消息3、4中的源IP地址来找到与其对应的预共享密钥;如果主模式采用主机名方式,主机名信息却包含在消息5、6中,而IPSEC双方又必须在消息5、6之前找到其相应的预共享密钥,所以就造成了矛盾。

2、在野蛮模式中,ID信息(IP地址或者主机名)在消息1、2中就已经发送了,对方可以根据ID信息查找到对应的预共享密钥,从而计算出SKEYID。

案例

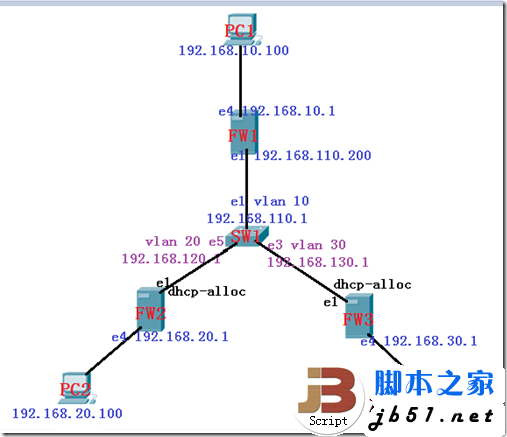

例:本实验采用华为三台F100防火墙,和一台s3526交换机,实现ipsec野蛮模式下的vpn通道的建立。Fw1是总部,实现fw1可以与fw2的内部网络互访,fw1和fw3的内部网络互访。fw2和fw3通过DHCP服务器动态获取地址。

实验图:

fw1 的配置:

<F1>langu chinese

Change language mode, confirm? [Y/N]y

% 改变到中文模式。

<F1>system-view

进入系统视图, 键入Ctrl+Z退回到用户视图.

配置ip

[F1]firewall zone trust

[F1-zone-trust]add interface Ethernet 0/4

接口已经加入到untrust安全区域了.

[F1-zone-trust]quit

[F1]firewall zone untrust

[F1-zone-untrust]add interface Ethernet 0/1

接口已经加入到DMZ安全区域了.

[F1-zone-untrust]quit

[F1]interface Ethernet0/4

[F1-Ethernet0/4]ip add 192.168.10.1 24

[F1-Ethernet0/4]interface Ethernet0/1

[F1-Ethernet0/1]ip add 192.168.110.200 24

[F1-Ethernet0/1]

%2012/3/29 19:26:47:341 F1 IFNET/4/UPDOWN:链路协议在接口Ethernet0/1上状态变为UP

[F1-Ethernet0/1]quit

默认路由:

[F1]ip route-static 0.0.0.0 0.0.0.0 192.168.110.1

定义ACL实现对数据流的过滤

[F1]acl number 3000

[F1-acl-adv-3000]rule permit ip source 192.168.110.0 0.0.0.255 destination 192.168.120.0 0.0.0.255

[F1-acl-adv-3000]rule deny ip source any destination any

[F1-acl-adv-3000]quit

[F1]acl number 3001

[F1-acl-adv-3001]rule permit ip source 192.168.110.0 0.0.0.255 destination 192.168.130.0 0.0.0.255

[F1-acl-adv-3001]rule deny ip source any destination any

[F1-acl-adv-3001]quit

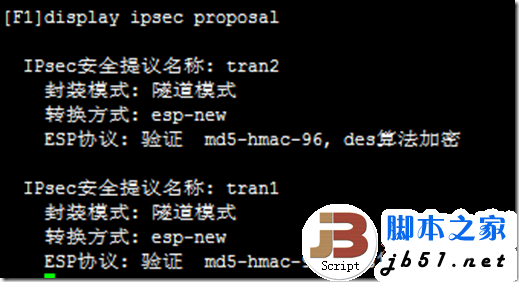

配置安全提议:

[F1]ipsec proposal tran1 创建名为tran1的安全协议

[F1-ipsec-proposal-tran1]encapsulation-mode tunnel 报文封装形式采用隧道模

[F1-ipsec-proposal-tran1]transform esp 安全协议采用esp协议

[F1-ipsec-proposal-tran1]esp encryption-algorithm des 选择加密算法

[F1-ipsec-proposal-tran1]esp authentication-algorithm md5 认证算法

[F1-ipsec-proposal-tran1]quit

[F1]ipsec proposal tran2 创建名为tran2的安全协议

[F1-ipsec-proposal-tran2]encapsulation-mode tunnel

[F1-ipsec-proposal-tran2]transform esp

[F1-ipsec-proposal-tran2] esp encryption-algorithm des

[F1-ipsec-proposal-tran2]esp authentication-algorithm md5

[F1-ipsec-proposal-tran2]quit

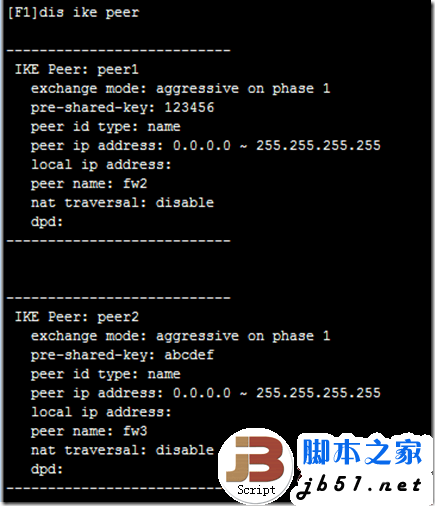

创建IKE Peer并进入IKE Peer视图:

[F1]ike local-name fw1 配置IKE协商时的本地ID

[F1]ike peer peer1

[F1-ike-peer-peer1]exchange-mode aggressive 配置IKE协商方式为野蛮模式

[F1-ike-peer-peer1]pre-shared-key simple 123456 配置预共享密钥

[F1-ike-peer-peer1]id-type name 配置对端ID类型

[F1-ike-peer-peer1]remote-name fw2 配置对端名称

[F1-ike-peer-peer1]quit

[F1]ike peer peer2

[F1-ike-peer-peer2]exchange-mode aggressive

[F1-ike-peer-peer2]pre-shared-key simple abcdef

[F1-ike-peer-peer2]id-type name

[F1-ike-peer-peer2]remote-name fw3

[F1-ike-peer-peer2]quit

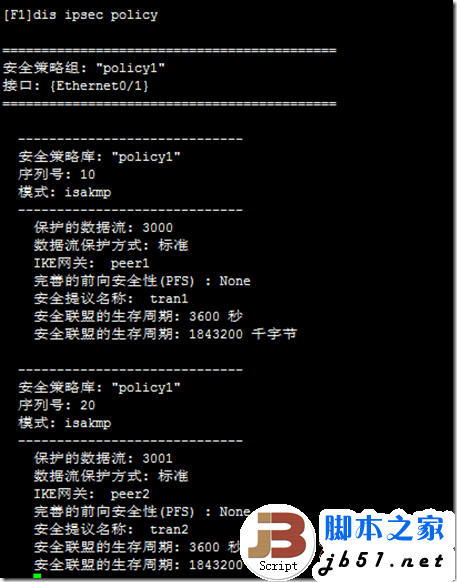

创建安全策略,协商方式为动态方式

[F1]ipsec poli policy1 10 isakmp

[F1-ipsec-policy-isakmp-policy1-10]proposal tran1 引用安全提议

[F1-ipsec-policy-isakmp-policy1-10]security acl 3000 引用访问列表

[F1-ipsec-policy-isakmp-policy1-10]ike-peer peer1

[F1-ipsec-policy-isakmp-policy1-10]quit

[F1]ipsec poli policy1 20 isakmp

[F1-ipsec-policy-isakmp-policy1-20]proposal tran2

[F1-ipsec-policy-isakmp-policy1-20]security acl 3001

[F1-ipsec-policy-isakmp-policy1-20]ike-peer peer2

[F1-ipsec-policy-isakmp-policy1-20]quit

在接口上应用安全策略组:

[F1]interface Ethernet0/1

[F1-Ethernet0/1]ipsec policy policy1

[F1-Ethernet0/1]quit

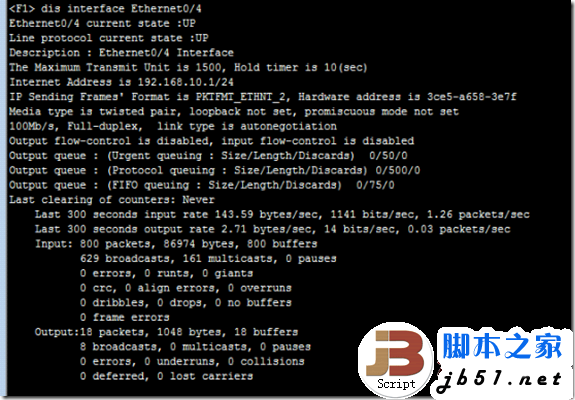

查看配置信息:

fw2 的配置:

<F2>langu chin

Change language mode, confirm? [Y/N]y

% 改变到中文模式。

<F2>sys

<F2>system-view

进入系统视图, 键入Ctrl+Z退回到用户视图.

[F2]firewall zone trust

[F2-zone-trust]add interface Ethernet 0/4

[F2-zone-trust]quit

[F2]firewall zone untrust

[F2-zone-untrust]add interface Ethernet 0/1

[F2-zone-untrust]quit

[F2]inter Ethernet0/4

[F2-Ethernet0/4]ip add 192.168.20.1 24

[F2-Ethernet0/4]inter Ethernet0/1

[F2-Ethernet0/1]ip address dhcp-alloc 配置dhcp动态获取地址

[F2-Ethernet0/1]

%2012/3/29 19:48:16:393 F2 IFNET/4/UPDOWN:链路协议在接口Ethernet0/1上状态变为UP

[F2-Ethernet0/1]quit

[F2] ip route-static 0.0.0.0 0.0.0.0 192.168.120.1

[F2]acl number 3000

[F2-acl-adv-3000]rule permit ip source 192.168.120.0 0.0.0.255 destination 192.168.110.0 0.0.0.255

[F2-acl-adv-3000]rule deny ip source any destination any

[F2-acl-adv-3000]quit

[F2]ipsec proposal tran1

[F2-ipsec-proposal-tran1]encapsulation-mode tunnel

[F2-ipsec-proposal-tran1]transform esp

[F2-ipsec-proposal-tran1]esp encryption-algorithm des

[F2-ipsec-proposal-tran1]esp authentication-algorithm md5

[F2-ipsec-proposal-tran1]quit

[F2]ike local-name fw2

[F2]ike peer peer1

[F2-ike-peer-peer1]exchange-mode aggressive

[F2-ike-peer-peer1]pre-shared-key simple 123456

[F2-ike-peer-peer1]id-type name

[F2-ike-peer-peer1]remote-name fw1

[F2-ike-peer-peer1]quit

[F2]ipsec poli policy2 10 isakmp

[F2-ipsec-policy-isakmp-policy2-10]proposal tran1

[F2-ipsec-policy-isakmp-policy2-10]security acl 3000

[F2-ipsec-policy-isakmp-policy2-10]ike-peer peer1

[F2-ipsec-policy-isakmp-policy2-10]quit

[F2]inter Ethernet0/1

[F2-Ethernet0/1]ipsec policy policy2

[F2-Ethernet0/1]quit

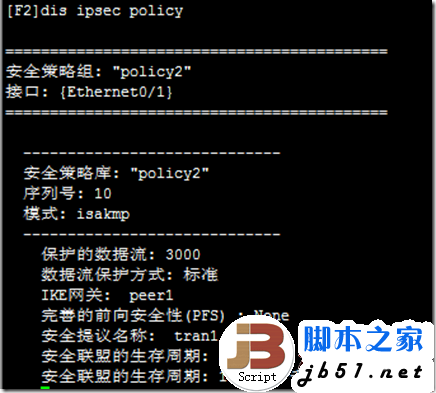

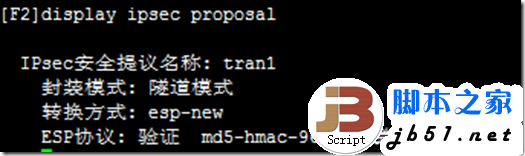

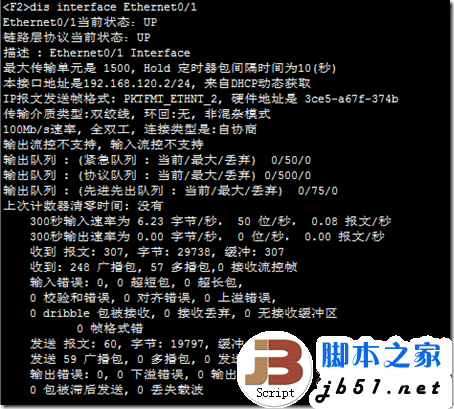

查看配置信息:

fw3 的配置:

<F3>lang chin

Change language mode, confirm? [Y/N]y

% 改变到中文模式。

<F3>sys

<F3>system-view

进入系统视图, 键入Ctrl+Z退回到用户视图.

[F3]firewall zone trust

[F3-zone-trust]add interface Ethernet 0/4

[F3-zone-trust]quit

[F3]firewall zone untrust

[F3-zone-untrust]add interface Ethernet 0/1

[F3-zone-untrust]quit

[F3]inter Ethernet0/4

[F3-Ethernet0/4]ip add 192.168.30.1 24

[F3-Ethernet0/4]inter Ethernet0/1

[F3-Ethernet0/1]ip address dhcp-alloc

[F3-Ethernet0/1]

%2012/3/29 19:06:42:711 F3 IFNET/4/UPDOWN:链路协议在接口Ethernet0/1上状态变为UP

[F3-Ethernet0/1]quit

[F3]ip route-static 0.0.0.0 0.0.0.0 192.168.130.1

[F3]acl number 3000

[F3-acl-adv-3000]rule permit ip source 192.168.130.0 0.0.0.255 destination 192.168.110.0 0.0.0.255

[F3-acl-adv-3000]rule deny ip source any destination any

[F3-acl-adv-3000]quit

[F3]ipsec proposal tran2

[F3-ipsec-proposal-tran2]encapsulation-mode tunnel

[F3-ipsec-proposal-tran2]transform esp

[F3-ipsec-proposal-tran2]esp encryption-algorithm des

[F3-ipsec-proposal-tran2]esp authentication-algorithm md5

[F3-ipsec-proposal-tran2]quit

[F3]ike local-name fw3

[F3]ike peer peer2

[F3-ike-peer-peer2]exchange-mode aggressive

[F3-ike-peer-peer2]pre-shared-key simple abcdef

[F3-ike-peer-peer2]id-type name

[F3-ike-peer-peer2]remote-name fw1

[F3-ike-peer-peer2]quit

[F3]ipsec poli policy3 20 isakmp

[F3-ipsec-policy-isakmp-policy3-20]proposal tran2

[F3-ipsec-policy-isakmp-policy3-20]security acl 3001

[F3-ipsec-policy-isakmp-policy3-20]ike-peer peer2

[F3-ipsec-policy-isakmp-policy3-20]quit

[F3]inter Ethernet0/1

[F3-Ethernet0/1]ipsec policy policy3

查看配置信息:

Switch1 的配置:

<SW1>lang chin

Change language mode, confirm? [Y/N]y

% 改变到中文模式。

<SW1>system-view

进入系统视图, 键入Ctrl+Z退回到用户视图.

划分vlan,并把他们加入接口:

[SW1]vlan 10

[SW1-vlan10]port Ethernet0/1

[SW1-vlan10]vlan 20

[SW1-vlan20]port Ethernet0/5

[SW1-vlan20]vlan 30

[SW1-vlan30]port Ethernet0/3

[SW1-vlan30]inter

[SW1-vlan30]quit

配置vlan地址:

[SW1]interface Vlan-interface 10

[SW1-Vlan-interface10]

%2012/3/29 20:13:12:150 SW1 L2INF/5/VLANIF LINK STATUS CHANGE:

Vlan-interface10: link状态变为UP

[SW1-Vlan-interface10]ip add 192.168.110.1 255.255.255.0

[SW1-Vlan-interface10]

%2012/3/29 20:13:36:503 SW1 IFNET/5/UPDOWN:

链路协议在接口Vlan-interface10上状态变为UP

[SW1-Vlan-interface10]interface Vlan-interface 20

[SW1-Vlan-interface20]

%2012/3/29 20:13:45:493 SW1 L2INF/5/VLANIF LINK STATUS CHANGE:

Vlan-interface20: link状态变为UP

[SW1-Vlan-interface20]ip add 192.168.120.1 255.255.255.0

[SW1-Vlan-interface20]

%2012/3/29 20:13:55:184 SW1 IFNET/5/UPDOWN:

链路协议在接口Vlan-interface20上状态变为UP

[SW1-Vlan-interface20]interface Vlan-interface 30

[SW1-Vlan-interface30]

%2012/3/29 20:14:02:434 SW1 L2INF/5/VLANIF LINK STATUS CHANGE:

Vlan-interface30: link状态变为UP

[SW1-Vlan-interface30]ip add 192.168.130.1 255.255.255.0

[SW1-Vlan-interface30]

%2012/3/29 20:14:12:405 SW1 IFNET/5/UPDOWN:

链路协议在接口Vlan-interface30上状态变为UP

[SW1-Vlan-interface30]quit

配置dhcp服务:

[SW1]dhcp server ip-pool fw2

[SW1-dhcp-fw2]network 192.168.120.0 mask 255.255.255.0

[SW1-dhcp-fw2]quit

[SW1]dhcp server ip-pool fw3

[SW1-dhcp-fw3]network 192.168.130.0 mask 255.255.255.0

[SW1-dhcp-fw3]quit

[SW1]dhcp enable

DHCP任务已经启动!

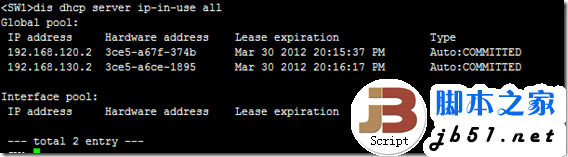

查看配置信息:

[SW1]dis cu

#

sysname SW1

#

local-server nas-ip 127.0.0.1 key huawei

local-user user1

password simple 123

service-type telnet level 3

#

dhcp server ip-pool fw2

network 192.168.120.0 mask 255.255.255.0

#

dhcp server ip-pool fw3

network 192.168.130.0 mask 255.255.255.0

#

vlan 1

#

vlan 10

#

vlan 20

#

vlan 30

#

interface Vlan-interface10

ip address 192.168.110.1 255.255.255.0

#

interface Vlan-interface20

ip address 192.168.120.1 255.255.255.0

#

interface Vlan-interface30

ip address 192.168.130.1 255.255.255.0

#

interface Aux0/0

#

interface Ethernet0/1

port access vlan 10

#

interface Ethernet0/2

#

interface Ethernet0/3

port access vlan 30

#

interface Ethernet0/4

#

interface Ethernet0/5

port access vlan 20

#

interface Ethernet0/6

#

interface Ethernet0/7

#

return

测试:

PC1与PC2,PC3之间的ping访问:

![Y]C8O3M~(1}G5F6GC8WIZ3N Y]C8O3M~(1}G5F6GC8WIZ3N](https://zhanzhang360.qulang.net/imgupload/009560/2012070718020529.jpg)

PC2与PC1之间的ping访问:

PC3与PC1之间的ping访问: