Ps:首先感谢下色牛给的一个不错的科普,想记录下来的原因是因为在WinEggDrop牛牛的群里看到某神发了一张图如下.

Linux下的3389终端,是不是很神奇,带着疑问,色牛给出了一篇科普于是也便有了下文.老规矩错误之处欢迎科普交流拍砖~

From&thx 2 : http://samsclass.info/123/proj10/rdp-honeypot.htm

0×01 目标

MS12-20的洞子最近很火(现在看来是前段时间来得很“蓝”).广大的灰阔都疯狂的开发和测试Exp,当然一个蠕虫Virus也在期望之中.

这促使对于蜜罐来说,所有来自RDP协议和3389端口的工具都会有一个巨大的收获,因为这里有很多有趣的东西.

下面将介绍一个非常简单的在Linux平台上搭建RDP协议蜜罐的方法.但是请注意,我不能确保它是足够安全的,所以我推荐用像Amazon Free EC2那样的vps来搭建,这里没有那些x客们想要的敏感的东西

0×02 相关阅读

Getting a Free AWS Server: samsclass.info/121/proj/pX8-121-AWS.html

SSH Honeypot: samsclass.info/121/proj/pX9-121-AWS-honeypot.html

Packets Captured on My RDP Honeypot:aws.samsclass.info/rdplog.txt

Demonstration of the MS12-20 RDP DoS Attack :samsclass.info/123/proj10/MS12-20-DoS.html

0×03 初始步骤

打开你VPS的SSH服务,连上之后执行以下命令:

sudo yum install gcc make pam-devel openssl-devel vnc-server libtool libX11-devel libXfixes-devel curl tcpdump -y

wget http://sourceforge.net/projects/xrdp/files/latest/download?source=files

tar xzf xrdp-0.5.0.tar.gz

cd xdrp

./bootstrap

./configure

make

sudo make install

sudo /usr/local/sbin/xrdp

你可以看见诸如”Prcess 18076 started ok”的信息.

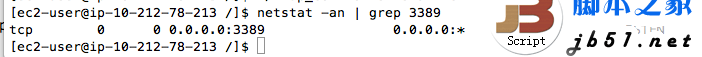

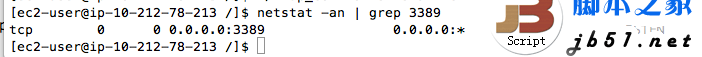

然后再执行如下命令,检查端口情况:

netstat -an | grep 3389

现在你能看到3389端口是LISTEN状态了

0×04 在防火墙中开放端口

具体操作见Amazon的VPS的帮助文档

https://console.aws.amazon.com/ec2

(这里就不翻译了,因为其实没什么通用性…其他Linux的VPS也是可行的…)

0×05 开始记录数据包

我们用TCPDUMP来记录所有RDP协议封包,以便后续的分析

执行如下命令:

cd

sudo tcpdump tcp port 3389 -i eth0 -vvX >> /var/www/html/rdplog.txt &

敲入回车键你将回到提示符状态

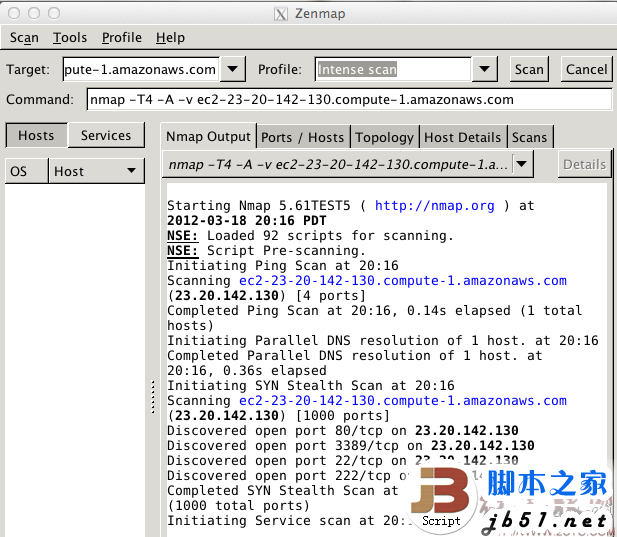

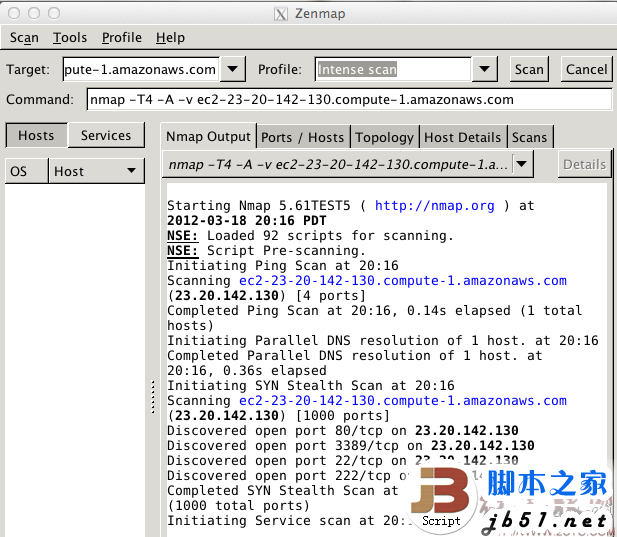

0×06 用NMAP测试蜜罐

安装Nmap的过程略过.主机名扫描等啰嗦的话略过.在Nmap的Result如果成功的话可以看到服务指纹辨别对应3389端口是终端服务.

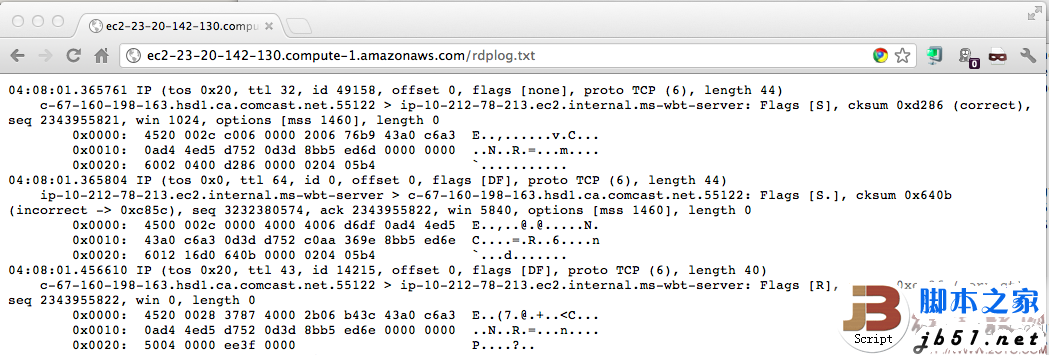

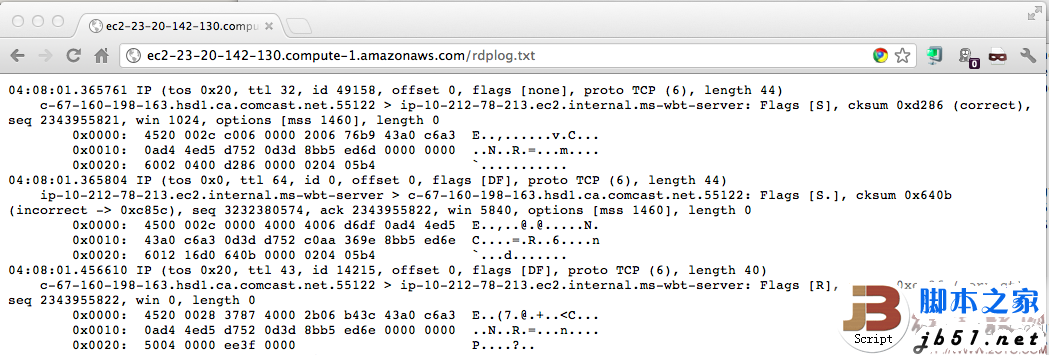

0×07 查看封包

前面TCPDUMP保存到了Apache的虚拟目录,所以访问网址就可以查看了,现在你可以看到X客对你的终端服务做了些什么了.

来源:http://forums.fedoraforum.org/showthread.php?t=193101