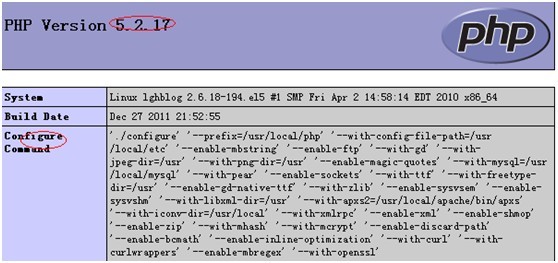

我们先看下环境,这个网站是LAMP架构,PHP版本是5.2.17。

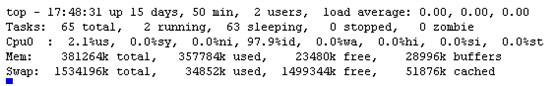

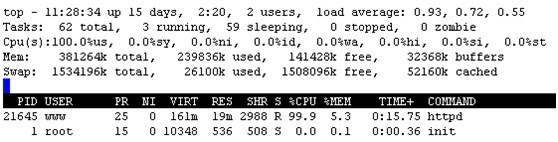

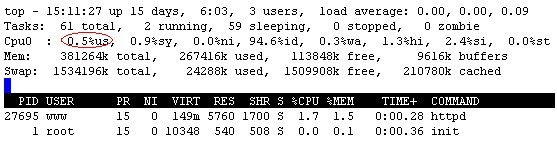

PHP未打补丁前,服务器CPU情况,目前是2.1%的使用率。

我们在这台web服务器上编写一个PHP程序,目的是要测试机去Hash它,以便故障重现。

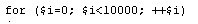

程序语言如下:

找台有PHP环境的测试机器,这台机器我用虚拟机,里面有LAMP环境。进/usr/local/apache/htdocs目录,写一PHP网页,程序语言如下:

[root@blog htdocs]# Vi hash.php

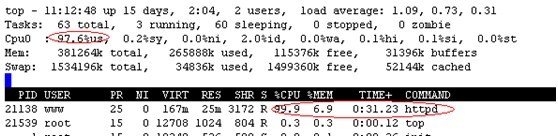

在web服务器端,我们去看服务器的资源利用情况,CPU是97.6%,看样子单台虚拟机,拿100并发去Hash,就足够把web服务器的CPU利用率升至100%。

Cpu到了100%,网站是什么情况呢。我们再浏览该台web服务器,点网站上面的链接,反应正常,估计是这台web服务器本身没有一点压力,所以看不出来。把并发量调到10000,再测下,刚才是100并发。

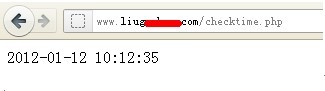

刷新checktime.php页面,可以很快显示,网站正常。但此时web服务器cpu已是100%

结论,我是用个人博客作目标机,因为个人博客,目前只有几个人访问,没有压力,所以即使,通过10000并发的Hash,CPU上到100%,个人博客打开的速度,还是相当快。

打上补丁,我们再观察一下。

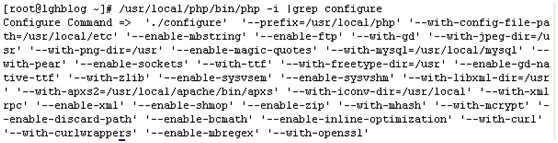

1、先查下以后在搭建环境时,PHP的编译参数

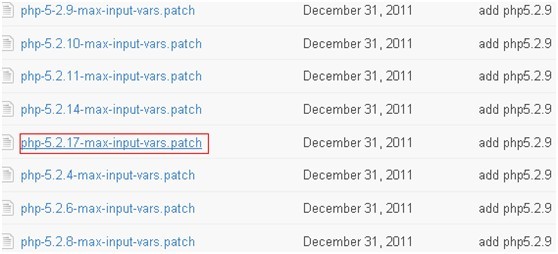

2、到网上去下载一个PHP补丁,下载地址为:

https://github.com/laruence/laruence.github.com/tree/master/php-5.2-max-input-vars

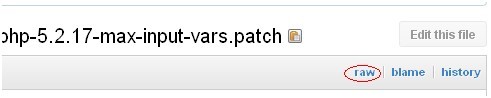

3、根据个人平台的版本号,点击进去,注意,不要在它上面点右键,另存为,否则你down下的是一个html文件,文件名倒是php-5.2.17-max-input-vars.patch。

在新弹出的页面点“raw”,就会打开这个补丁文件。

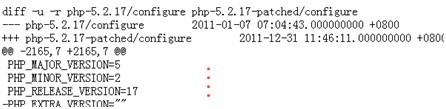

把里面的内容复制,我这里只截了它一小部分。然后在web服务器上新建一个文件,php-5.2.17-max-input-vars.patch,里面就是刚复制的。

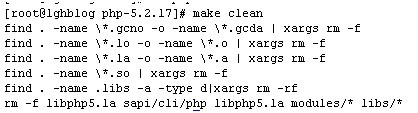

4、进php的原始安装目录,我这里环境是/opt/soft/php-5.2.17。先把原来已编译好的一些,清理一下。

5、打补丁并重新编译一下php

再config

再make ZEND_EXTRA_LIBS='-liconv' //有的平台是make,每个环境不一样

再make install

6、重启一下apache,看效果

[root@lghblog php-5.2.17]# pkill httpd

[root@lghblog php-5.2.17]#/usr/local/apache/bin/apachectl start

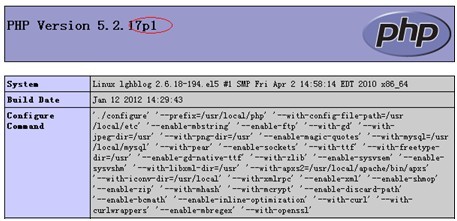

访问一下,web服务器的phpinfo.php,查看PHP环境有没有变化。大家可以在最上面看到,PHP版本后带了个P1。这个还不够,我们再用Hash碰撞一下,看cpu会不会上100%。

在测试机上,还是取并发10000,去Hash web服务器。发现web服务器的CPU一直保持在0.5%。

问题解决!

本文出自 “系统网络运维” 博客